به

گزارش خبرنگار جنگ نرم مشرق؛ ويروس اسرائيلي-آمريكاييِ استاكس نت در شرايطي

طراحي شد كه ايران توانسته بود با وجود سنگين ترين تحريم ها، پيشرفت هاي

عظيمي در مسير هسته اي خود بردارد وهيچ خللي در اراده ملت ايران وارد نشود.

اين ويروس بايد آرزوي آمريكا و اسرائيل را كه نتوانسته بود در عرصه سياسي

به آن برسد، محقق مي كرد، يعني توقف قطار هسته اي ايران.

قابل

ذكر است كه يكي از مهمترين گزينه هاي غرب در توقف ايران هسته اي، گزينه

اُسيراك يعني حمله نظامي به تاسيسات هسته اي ايران بود. اما اين گزينه كه

مي توانست تعداد بالايي از سانتريفيوژهاي ايران را از مدار خارج كند،

آنچنان كه در نشريه ستاد مشترك ارتش آمريكا به آن اذعان شده، داراي تبعات

منفي زيادي براي غرب بود. مطابق قواعد نظامي هنگامي كه عمليات متعارف نظامي

تبعات منفي دارد، عمليات ويژه طراحي مي شود و ويروس استاكس نت به عنوان يك

عمليات ويژه سايبري غرب را با حداقل تبعات منفي به اهداف تخريبي در حدود

يكهزار سانتريفيوژ رساند و به ملت ايران ثابت كرد كه حمله سايبري دقيقا

همان حمله نظامي است كه در فضاي سايبر رخ داده و ايران را در شرايط جنگي

قرار داده است. با وجود اين تخريب ها، مهمترين هدفش شكستن اراده ايران در

ادامه برنامه هسته اي اش بود؛ كه البته با پايداري ملت به اعتراف ستاد

مشترك ارتش آمريكا، به شكست انجاميد.

آنچه در پي مي آيد،"استاکسنت و استراتژی:عملیات ویژه در فضای سایبری" از نشريه ستاد

مشترك ارتش آمريكا است كه با وجود پاره اي از ادعاها و گزافه گويي، از جمله جسارت در اعتراف به داشتن برنامه حمله مجدد، به طور کامل منتشر مي شود:

Stuxnet and Strategy: A Space Operation in Cyberspace

قدرت سایبری از بدو پیدایش خود، چالشی برای استراتژیست ها ایجاد کرده است و از زمان انتشار خبر حمله بدافزار استاکس نت به سایت های اتمی ایران سوالات درباره این قدرت جدی تر شده اند. در حال حاضر تفاسیری که مطرح می شوند، عمدتا تلاشی هستند برای ایجاد یک ساختار برای تفکر درباره استاکسنت و قدرت سایبری بصورتی عام تر. استاکسنت معادل دیجیتالی موشک های «شلیک کن و فراموش کن»[2] تلقی می شود و این نگرانی را ایجاد کرده است که جنگ سایبری ممکن است منجر به نتایج فاجعه باری در قرن بیست و یکم ـ قرن شبکه ای شده پیچده ـ شود که جنگ اتمی ابرقدرتی قرن بیستم می توانست ایجاد کند. (1) البته در این مورد خاص، هیچ مقایسه ای راه به جایی نمی برد. در عوض، مفیدترین راه برای تفکر درباره استاکسنت، تلقی آن به عنوان یک عملیات ویژه در فضای سایبری است. ضعف و قدرت استاکسنت با ضعف و قدرت عملیات ویژه مرتبط است. هرچند ممکن است بتوان استاکسنت را یک موفقیت تاکتیکی به حساب آورد ، اما این بدافزار یک شکست استراتژیک است؛ زیرا این بدافزار حکم یک هدف پیشروانه را دارد و ذهن را برای اینکه حمله سایبری را یک ابزار استراتژیک و سیاست گذارانه تلقی کند، آماده می سازد.

در طول یک دهه گذشته، قدرت سایبری با سرعتی ثابت رو به رشد بوده است اما در اغلب مواقع، ظاهرا فقط ابزار کار محدودی در اختیار استراتژیست ها قرار داده است. «دنی استید»[3] اخیرا در مقاله ای نوشت که این قدرت می تواند به عنوان ابزاری بالقوه برای کارهای اطلاعاتی مورد استفاده قرار گیرد و دامنه و سرعتی را که اطلاعات جمع آوری می شوند، تحت تاثیر خود قرار دهد. دوم اینکه، قدرت سایبری تا حد زیادی بهره برداری از قدرت سخت ـ شالوده هیمنه نظامی غرب ـ را تسهیل می کند. در مقابل، استفاده سوم از قدرت سایبری نیز می تواند باعث اخلال در شبکه ای شود که شالوده قدرت سخت دشمن را شکل می دهد. چهارم مفهوم بسیار گسترش یافته استفاده سوم است یعنی، حمله سایبری مستقیم به زیرساختار ملی که در سال 2007 در استونی و یک سال بعد از آن در گرجستان شاهد آن بودیم. در پایان، این قدرت می تواند با انتشار کلی میزان تلفات و اتفاقات ـ خواه از طریق رسانه ها یا منابع دولتی ـ آن هم با سرعتی فراتر از انتشار اخبار دستاوردهای فنی ـ چه برسد به موفقیت های استراتژیک ـ تاثیر عمیقی بر روحیه ملی بخصوص در داخل کشور بگذارد. اما دو کارکرد نظامی مهم وجود دارند که استید در تحلیل خود مدعی است قدرت سایبری قادر به انجام دادن آنها نیست. اول اینکه این قدرت نمی تواند مستقیما خسارت فیزیکی نه بر انسان و نه بر محصولات فیزیکی آن بگذارد. دوم اینکه نمی تواند یک مساحت فیزیکی و عینی را تصرف کند. استید در نهایت نتیجه می گیرد که «قدرت سایبری هرگز نمی تواند مانند قدرت فیزیکی محض باعث وحشت و ارعاب شود.»(2)

این اصل در مورد قدرت سایبری متعارف صادق است. اینها محدودیت های فنی ای هستند که بخش اعظم قدرت سایبری با آنها مواجه است. اگر بخواهیم دقیق صحبت کنیم باید بگوییم که استاکسنت نیز با وجود نتایجی که در حمله به تاسیسات غنی سازی اورانیوم نطنز در ایران برجا گذاشت و توانست 1000 دستگاه سانتریفیوژ ایرانی را از کار بیندازد همچنان با این محدودیت ها مواجه است. نابودی سانتریفیوژها، تاثیر دوم این بدافزار بود. این بدافزار ساختاری را ایجاد کرد که این نابودی در داخل آن صورت گرفت اما مستقیما عامل آن نبود. تاثیر اول با محدودیت دائمی حملات سایبری مواجه است: آلودگی دیجیتالی.

استاکسنت هنگامی که فقط روی برخی دستگاه های خاص نصب شود، قادر است محدودیت موجود در الگوهای پیشین استفاده سیاسی از قدرت سایبری را از طریق انتشار اخبار کذب بشکند. این بدافزار از چهار ویژگی آسیب پذیر بهره برداری می کند، شامل دو نقطه آسیب پذیر «زیرو دی»[4] در سیستم های عامل مایکروسافت که از طریق آنها اقدام به دسترسی به کنترل کنندگان منطقی قابل برنامهریزی زیمنس می کند و بعد کنترل عملیات رایانه هایی که سانتریفوژها را اداره می کنند، در دست می گیرد و در برخی مراحل با ارسال پیام های دروغین شرایط را عادی نشان می دهد حتی در مواقعی که سرگرم اجرای دستوراتی است که این سانتریفیوژها را از کار می اندازند. (3) این اولین بار بود که چنین بسته جامعی ـ بسته ای شایع در میان جنایتکاران سایبری که قادر به گسترش ، مخفی سازی و حمله به خود است ـ علیه یک هدف خاص مورد استفاده قرار گرفت تا یک تاثیر سیاسی یا استراتژیک خاص بر جا بگذارد یا رسیدن به آن را تسهیل کند.

در نهایت اینکه با توجه به گستره انتشار استاکسنت بخصوص در ایران کسانی که در برنامه اتمی ایران کار می کنند، باید توجه بیشتری برای جلوگیری از آلودگی مجدد کنند.(5)

استاکس نت به عنوان یک عملیات ویژه

«جیمز کراس»[5] کارشناس عملیات ویژه که تحقیقاتی در زمینه روابط بین عملیات ویژه و استراتژی داشته معتقد است که «ریشه هر عملیات ویژه موثر به لحاظ استراتژیک درک این مساله است که چگونه نیروهای عملیات ویژه با تضعیف روحیه و فرسایش مادی همزان با نیروهای متعارف در یک نبرد گسترده عمل می کنند.» او سپس عملیات ویژه را «اقداماتی غیرمتعارفی علیه نقاط ضعف دشمن در قالب یک عملیات مداوم» توصیف می کند که «برخی یگان های ویژه انجام می دهند تا عملیات متعارف را فعال کند و یا مشکلات سیاسی-نظامی با ابعادی اقتصادی را در یک سطح عملیاتی یا استراتژیك که رسیدن به آن فقط با نیروهای متعارف غیرممکن یا سخت است، حل کنند(6) یعنی اگر درست استفاده شود، در نهایت بهترین گزینه موجود برای سیاست گذاران در شرایط خاصی هستند که نیروهای متعارف تر غیرعاقلانه به نظر می رسد. آیا استاکسنت شرایط لازم را برای یک عملیات ویژه دارد، البته در قالب دیجیتال؟

کراس تمرکز خود را بر عملیات ویژه در چارچوب یک جنگ بزرگ تر می گذارد. نمونه های پیشنهادی وی تقریبا همگی برگرفته از جنگ جهانی دوم هستند که دلایل کافی برای استناد به آنها وجود دارد زیرا این جنگ حاوی مجموعه منتخب گسترده ای از عملیات ویژه است. اما از قرار معلوم یکی از بزرگ ترین مزایای عملیات ویژه این است که آنها نه فقط برای جنگ بلکه همچنین برای مرز نامعلوم بین جنگ و صلح انتخاب های مناسب نیستند. قدرت سایبری بخاطر ماهیت خود این عرصه خاص را به خود اختصاص داده است و «ناشناسی در فضای آنلاین» یکی از ویژگی های بارز اینترنت است.

علاوه براین، صرف ساخت استاکسنت با هدف جلوگیری از متهم ساختن عامل این حمله صورت گرفته است. گفته می شود که ویژگی ها و نشان اصلی استاکسنت شامل استفاده از مزایای «زیرو دی» باعث می شود که یک محصول ترکیبی چندجانبه از نشان، کد و بهترین اقدامات موجود از یک جامعه جنایی سایبری جهانی ایجاد شود تا بهترین محصول را از یک برنامه تحقیقاتی پیشرفته، مستقل یا «کارگاه های ویژه» گرفت. (7) جلوگیری از شناسایی دقیق عامل این حملات خواه بخاطر طراحی خاص آن باشد یا صرفا اقدامات گه گاهی کهنه جانیان سایبری، همگی محصول جانبی طراحی استاکسنت هستند.

اما شرط اساسی عملیات ویژه این است که آنها تلاش های متعارف دیگر را گسترش می دهند. آن دسته از عملیات ویژه که کاملا متکی بر خود هستند ـ اگر هدف آنها مستلزم این است که همه منابع را صرف مقابله و کاهش نتایج خاص کند ـ به ندرت به سطح قابل توجهی از تاثیر دست می یابند. اما کار در کنار عملیات نظامی متعارف تنها ساختاری نیست که در آن عملیات ویژه می تواند تاثیر قابل توجهی داشته باشد ـ شرایطی که متناسب با عملیات ویژه هستند را می توان ایجاد کرد. «تی.ایی. لارنس»[6] در یادداشتی درباره قیام عرب علیه جنگ جهانی اول می نویسد که «نابودی یک پل یا قطار، ماشین یا تفنگ یا چاشنی یک انفجار بزرگ» بیش از مرگ یک تبعه ترک به نفع ما خواهد بود.»(8) چیزی که ترک ها در شبه جزیره عرب نداشتند، سخت افزار بود نه نیروی انسانی. عملیات ویژه می تواند بصورت مفید درخدمت کاهش منابعی قرار گیرد که طرف دیگر فاقد آن است یا بدان وابسته است، خواه سخت افزار باشد یا نیروی انسانی. شرایطی که در آن ماده ارزشمندتر از نیروی انسانی است ـ بخاطر کمیابی نسبی آن ـ ممکن است گاهی بخاطر خود آن باشد یا ناشی از غفلت سیاسی، نبود ذاتی منابع یا کمبود ظرفیت صنعتی یا عوامل داخلی دیگر. همچنین ممکن است یک شرایط تحمیلی از طرف بیرون باشد ، چه در جنگ یا صلح که از طریق اقدامات مختلف صورت می گیرد شامل تاثیرات کاهشی تعاملات و عملیات نظامی موفق در جنگ. ایالات متحده آمریکا روشی برای کسب چنین کمبود مادی را در ایالات منتخب خود در طول دوران صلح اتخاذ کرده است، بخصوص اگر بتواند در یک ساختار چندجانبه عمل کند که کارایی آن را اگر بصورت صحیح توسط طرفین درگیر بکار گرفته شود، افزایش دهد؛ یعنی تحریم ها.

در ژوئن 2010، شورای امنیت سازمان ملل قطعنامه 1929 را صادر کرد تا دور چهارم تحریم ها را علیه ایران و سخت ترین تحریم های چندجانبه را که تاکنون علیه توسعه برنامه اتمی ایران اتخاذ شده است، وضع کند. علاوه بر آن، ایالات متحده و اتحادیه اروپا همچنین تحریم های یکجانبه بیشتری را اتخاذ کردند. با وجود مخالفت روس ها، تحریم ها به کندی تاثیر میگذارند ـ هم درباره برنامه اتمی ایران و جامعه ایران در مقیاس بزرگ تر، هرچند که هیچ کدام در مرحله حساس نیستند. قطعنامه 1929 تجسم عملیات تحریم بلندمدت علیه ایران است، اقدامی که بصورت متداوم توان ایران را برای تامین مواد لازم برای برنامه اتمی خود کاهش می دهد و همچنین تا حدودی توانایی ایران را برای اقدامات اقتصادی با کشورهای دیگرـ چه در عرصه داخلی ، چه خارجی ـ کاهش داده است.

همان طور که قبلا گفته شد، برآورد می شود که ایرانیها مواد لازم برای تامین سوخت حدود 12 هزار تا 15 هزار سانتریفیوژ های IR-1 خود را دارند. این کشور در حال حاضر سرگرم توسعه نسل جدیدی از سانتریفیوژهای IR-2 و IR-4 است که دومی مستلزم مواد بیشتر است اما آنها باید بعد از آزمایش محدود نصب شوند. این نسل های جدید قرار است کارایی غنی سازی را تا حدی زیادی گسترش دهند که این امکان را می دهند تا سانتریفیوژهای کمتری همان میزان غنیسازی را انجام بدهند که هزاران سانتریفیوژ دیگر كه در حال حاضر نصب شده اند، انجام می دهند.

برای

اینکه هر عامل مرتبط با تعویق برنامه اتمی ایران و این حس که تحریم ها به

اندازه کافی موثر نیستند، عملی شوند باید قبل از راه اندازی گسترده

سانتریفیوژهای جدید وارد عمل شوند.

مشخص است که ابزارهای متعارف برای مقابله با برنامه اتمی ایران کارآمد نیستند. پراکنده ساختن نیروگاه های موجود، قرار دادن آنها در داخل کوه ها و دیگر مناطق سخت و پنهان کاری درباره تاسیساتی که در دست ساخت هستند، همگی مانع از یافتن یک پاسخ نظامی ساده مثل حملات اسرائیل به اوسيراک ـ راکتور اتمی عراق ـ و راکتور سوریه در سال 2007 میشود.

تحریم ها هنوز تاثیرات کامل را برای دلسرد کردن ایرانی ها از پیشبرد برنامه اتمی خود نداشته اند و از قرار معلوم نیز تا زمانی که فرضیات سیاسی ایران همچنان ثابت است، و این کشور همچنان می تواند توجهات کافی و تسهیلات را در راه مورد نظر خود داشته باشد، نخواهد گذاشت. ایرانی ها دیپلماسی را یک روش برای حفظ فاصله خود با جامعه بین المللی میبینند تا روشی برای حل شرایط با رضایت طرفین غربی: عملیات ویژه به نوعی لازم می بود اگر یکی از اهداف، ایجاد تعویق در برنامه اتمی ایران بود اما ماهیت این برنامه همچنین هرگونه نابودی آسان را توسط تعداد محدودی عملیات غیرممکن میکند.

حمله سایبری باید به عنوان یک گزینه متقاعدکننده تر انتخاب شوند. توانایی استاکسنت برای تولید و تکثیر خود و گسترش در سراسر سیستم و پنهان نگاه داشتن خود تا زمان فعال شدن نشان می دهد که این بدافزار مخصوص مقابله با تدابیر امنیتی طراحی شده است که برای جلوگیری از حمله متعارف یا غیرمتعارف به برنامه اتمی ایران اتخاذ شده اند. همه این سه ویژگی برای نزدیک شدن و آلوده ساختن رایانه های مربوطه و ضربه زدن به بخشی از سانتریفیوژها در نطنز ضروری بودند. هیچ روش مطمئن دیگری برای استاکسنت وجود نداشت که بتواند شکاف هوایی بین اینترنت و رایانه در نطنز را بدون تکثیر خود و گسترش در سراسر رایانه ها و یو.اس.بی و دیگر تجهیزات همراه برای تبادل اطلاعات پر کند و حضور خود را تا زمانی که به رایانه هایی برسد که برای آلوده ساختن و کنترل آنها طراحی شده بود، پنهان کند.

یک مقام سازمان امنیت ملی در کنفرانسی با موضوع دفاع سایبری/اطمینان اطلاعاتی در اشتوتگارت آلمان درباره اکوسیستم سایبری در مرکز فرماندهی آمریکا در اروپا سخنرانی می کند.«مارتین لیبکی»[7] کارشناس قدرت سایبری معتقد است که جنگ سایبری در نهایت یک مساله اعتمادی است، بخصوص اعتماد به سیستم هایی که مورد حمله قرار می گیرند.

و می گوید که هر حمله سایبری باید حتما دو پایه اساسی داشته باشد: 1) قراردادن سیستم های هدف در معرض مابقی جهان و همچنین 2) حرکت در سیستم هایی که مورد بهره برداری قرار می گیرند. (9)

استاکسنت با عبور از شکاف هوایی باعث حیرت ایرانی ها شد و اعتماد آنها را به توانایی خود برای جلوگیری از حملات سايبری از طریق قطع ارتباطات اندكي كاهش داد. حتی کاهش ارتباط مستقیم با اینترنت بزرگ تر باعث نمی شود آنها از تیررس دیگران در امان باشند. هرچند ایرانی ها اکنون به احتمال قوی همه نشانه های استاکسنت را از سیستم های خود پاک کرده اند و ممکن است نقاط ضعف نرم افزارها و سیستم های عامل خود را که قبلا مورد حمله این بدافزار قرار گرفتند، شناسایی و رفع کنند اما همچنین قطعا در برابر حمله احتمالی مشابه حساس شده اند، حمله ای که می تواند از طریق شناسایی نقاط ضعف دیگر آنها صورت گیرد.

نقاط ضعفی که حملات مثل استاکسنت از آنها بهره برداری می کنند جزو یکی از عوامل اصلی هستند که آنها را از دیگر حملات سایبری متعارف دیگر مثل پراکنده سازی حملاتی که به زیرساختارهای سایبری استونی در سال 2007 صورت گرفت، متمایز می کند. در حملات استونی سیستم، مدام پیام می داد که قادر به ارائه سرویس نیست. کراس هشدار می دهد که نیروهای عملیات ویژه « دست به اقداماتی با اهمیت استراتژیک می زنند که هنوز در تعدادی محدود وجود دارند و بنابراین باید با دقت مورد استفاده قرار گیرند.» (10) همین طور لیبکی نیز خاطرنشان می کند که هرچند نقاط ضعف سایبری بخاطر ماهیت خود تا زمان حمله نامعلوم هستند (یا تا زمانی که کشف و رفع شوند) «حملات سایبری عملا خود- کاهنده هستند.» (11) برای همین فقط آن تعداد نقاط ضعفی وجود دارد که بتوان از آنها بهره برداری کرد، و ماهیت نقاط ضعف ممکن است تاحدی بتواند محدودیت چیزی باشد که حمله سایبری ممکن است بدست می آورد. می توان گفت که این امر منجر به استفاده بسیار منتخب از حملات سایبری می شود که متکی بر نقاط ضعف سیستم هستند، درست همان طور که نیروهای عملیات ویژه فقط بصورت هدفمند استفاده می شوند زیرا نسبتا تعداد آنها بسیار کم و امکان جایگزینی آنها بسیار سخت است. اما با وجود فشارهای دیگر، این شرایط الزاما همیشه اینطور نیست.

اول، نقاط ضعف موجود ـ خواه شناخته شده یا ناشناخته ـ به لحاظ تعداد محدود هستند. به گفته لیبکی استفاده از آنها باعث کاهش آنها می شود زیرا آنها ناگزیر رفع خواهند شد. مهم تر اینکه، نقاط ضعف موجود عمدتا جمعی هستند. یعنی در حالی که نیروهای عملیات ویژه هر کشور مختص همان کشور هستند و آن کشور است که تصمیم می گیرد کی و چگونه از آنها استفاده کند، اما این مساله به نقاط ضعف سایبری ربطی ندارد. این اخلال که یک منبع جمعی است برای هر کسی که خواستار استفاده یا رفع آنها است، فراهم است. اگر هکرهای یک کشور متوجه یک ضعف جدید شوند، احتمال اینکه هکرهای کشورهای دیگر ممکن است آن ضعف را داشته باشند یا در آینده داشته باشند، وجود دارد. علاوه بر این، هرچند چنین هکرهایی متکی بر انگیزه های خاص خود هستند، اما ممکن است مایل باشند برای استفاده شخصی، تجاری یا ملی اسرار بالقوه مورد استفاده قرار گیرند . با وجود این، همچنین شرکت هایی وجود دارند که وظیفه آنها کشف و رفع این نقاط ضعف است.

استاکسنت ممکن است دیگر نتواند از همان روش هایی که در مورد رایانه های ایران استفاده کرد، استفاده کند زیرا شرکت «سیمنتک» [8]تعاریف خود را از این بدافزار به روز کرده است و مایکروسافت و دیگر شرکت های مرتبط آن نقاط ضعف را در نرم افزارهای خود رفع کرده اند.

دینامیک ذاتی فضای سایبری در مورد ضعف های سیستم چنان است که اولین حرکت غریزی یک اوپراتور این خواهد بود که بلافاصله تلاش کند از هر نقطه ضعف کشف شده را رفع کند تا مبادا دیگری از آن استفاده کند و در نهایت اینکه اگر از آن استفاده شود یا نشود، در هر صورت آن را رفع کند و راه هر حمله ای بسته شود. برای کسانی که نگران امنیت ملی هستند این غریزه باید با احساس نیاز به کسب تاثیر سودمند در خدمت استراتژی یا سیاست گذاری تکمیل شود. آیا استفاده از یک نقطه ضعف سایبری شدید که تازه کشف شده است، برای حمله به یک هدف کم اهمیت ـ آن هم صرفا برای کسب اطمینان از اینکه از آن علیه خود استفاده نشود یا قبل از حمله رفع شود ـ منطقی است؟

در نهایت، یک فرد ممکن است چنان به خود مطمئن باشد ـ مثل شکاف هوایی ـ که امنیت اولیه را درباره دستگاه هایی که پشت این شکاف هستند، نادیده بگیرد و در نهایت اینکه نقاط ضعف شناخته شده یا رفع شده همچنان برای بهره برداری در دسترس باشند. شرکت های نرم افزاری ممکن است همچنین تنبل باشند یا درباره رفع نقاط ضعف در نرم افزار خود صادق نباشند. ناتوانی در یافتن نقاط ضعف ممکن است به هکرها این امکان را بدهد کار خود را انجام بدهد یا فرض را بر این بگذارد که حمله در حال انجام است ـ مثل مورد استاکسنت که کنترل سیستم های بازخوردی برای اطلاع رسانی به کسانی که عملکرد سانتریفیوژها را زیر نظر داشتند، در اختیار گرفت و به آنها اعلام کرد که همه چیز حتی موقعی که یک هزار سانتریفیوژ از کار افتاده بودند، عادی است. علاوه براین، همچنین به نقاط ضعف این امکان را می دهد بیشتر از شرایط نظری آرمانی دوام بیاورند. برخی از نقاط ضعف شناخته شده، سال ها در چندین نسل از نرم افزارها باقی می مانند بدون اینکه رفع شوند. دیگران نیز به محض کشف، رفع می شوند. فرهنگ جمعی یا سازمانی مشخص، اغلب تعیین می کند که نقاط ضعف با چه سرعتی رفع می شوند.

یکی از نگرانی های اصلی که هنوز از حمله استاکسنت وجود دارد، این احتمال است که این حمله می تواند به عنوان نقشه راه برای دیگران جهت اجرای حملات سایبری خود عمل کند که بصورت بالقوه شامل کسانی می شود که با غرب سر ستیز دارند. اگر استاکسنت معادل دیجیتالی یک عملیات ویژه است این نگرانی بعید است زیرا عملیات ویژه تا حد زیادی متکی بر ساختار هسند. همان طور که «کالین گری»[9] خاطرنشان می کند، «یافته ها درباره شرایط موفقیت یا شکست عملیات ویژه بطور منطقی نمی تواند به عنوان یک فرمول و در قالب یک کتاب آشپزی استراتژیک مطرح شود.»(12)استاکسنت طوری طراحی شد تا بتواند از مزایای برخی ضعف های خاص در سیستم عامل های خاص و کنترلکنندگان منطقی برنامه ریزی شده برخی تاسیسات اتمی خاص استفاده کرد و محدودیت فیزیکی سانتریفیوژهای خاص را افزایش دهد. این حاکی از یک دوره گسترده توسعه برای استاکسنت است که بتواند به سادگی چنین توالی نقاط ضعف، آسیب و مرحله شکست سانتریفیوژهای IR-1 را کشف کند. استاکسنت ظاهرا چیز زیادی برای ارائه در قالب توانایی عملی برای بازتولید چنین حمله ای علیه یک تاسیسات دیگر ندارد: آسیب پذیری و ضعف ها الزاما متفاوت خواهند بود و نیت و هدفهای حمله نیز تفاوت خواهند داشت. چیزی که می توان از استاکسنت آموخت، نوعی فلسفه طراحی است و شاید الهام برای نوآوری دیگر برای ایجاد حملات سایبری جدی. با توجه به ماهیت استاکسنت که در بالا ذکرشان رفت ـ ملغمه ای بهترین اقدامات ـ همه ابزارهای موجود در بیشتر جاها هستند. فقط بحث استفاده عملی از آنها به روشی خاص است که آنها با آن مورد استفاده قرار می گرفتند.

نتیجه

نیروهای ویژه «دارایی های نظامی ای هستند که طوری طراحی شده و آموزش دیده اند که اقدامات تاکتیکی انجام بدهند که نتایج استراتژیک فراتر از اندازه آنها داشته باشند و اگر توسط یگان های متعارف انجام شدند تاثیرات منفی فراوانی بر سیاست گذاری داشته باشند.» (13) غرب که نگران این تاثیرات منفی غیرمتناسب است تاکنون از احتمال تقابل نظامی با ایران اکره دارد. روش مطلوب، تلفیقی از تحریم ها و دیپلماسی بوده است. با توجه به تاثیرات کند تحریم ها تاکنون، استفاده از استاکسنت برای کاهش ظرفیت فیزیکی نیروگاه های اتمی ایران ـ حتی اگر حملات تاکنون تاثیرات لازم را برای کاهش توانایی ایران برای جایگزینی دستگاه های ازکارافتاده نداشته باشدـ با سیاست کلی هماهنگ است. به لحاظ استراتژیک، این منطقی است: اول، جلوی واردات مواد لازم را می گیرد و سپس اقدامات محرمانه انجام می دهد که باعث می شود دشمنانش ذخیره محدود آن را گسترش بدهند بدون اینکه بتواند آنها را تمدید کند زیرا محدودیت ذخیره به خودی خود بدون یک ساختار که این محدودیت را واقعا مخرب کند، به ندرت کارساز است.

تاثیر نامتناسب همزمان هم در نوع خود قابل تایید است اما تردیدبرانگیز. استاکسنت نتوانست 8 هزار سانتریفیوژ در نیروگاه نطنز را از کار بیندازد. این برای یک برنامه ولو مخرب در نهایت رسیدن به سطحی از خرابی فیزیکی زیرساختاری ـ حتی اگر فقط تاثیرات دست دوم باشدـ غیرمتناسب است اگر بدانیم چنین حمله ای در مقایسه با حملات دیگر چقدر ارزان و در مقایسه با گزینه های سیاسی دیگر چقدر غیرجذاب بوده است. اما مهم تر از آن این است که تولید اورانیوم غنی شده سبک در ایران متوقف نشد. این تولید در طول زمانی که استاکسنت بر آن تاثیرگذاشت، تاحدی افزایش نیز یافت زیرا تاسیسات اتمی ایران کارایی خود را تقویت کردند ـ هرچند اگر این ویرانی به بار نمی آمد، این میزان آنقدر که می خواست شاید افزایش نمی یافت. علاوه براین، ایران توانست سانتریفیوژها را جایگزین کند و هنوز مواد باقیمانده ای دارد تا در صورت لزوم سانتریفیوژهای IR-1 بیشتری را نصب کند. این مواد باقیمانده ممکن است برای یک هزار سانتریفیوژ دیگر کافی باشد یا شاید بیش از 4 هزار و تلاش های ایران ممکن است باعث افزایش این تعداد شود.

هنوز معلوم نیست آیا عوامل استاکسنت از موفقیت خود راضی هستند یا ناراضی اند از اینکه نتوانسته تعداد سانتریفیوژهای بیشتری را خراب کنند؛ اما هر دو حالت انگیزه ای برای حملات بیشتر می توانند باشند. صرف نظر از انگیزه، حملات بیشتر الزاما تا حد زیادی برنامه اتمی ایران را تحت تاثیر قرار خواهند داد. البته تا جایی که آنها بتوانند سانتریفیوژهای ازکارافتاده را جایگزین کنند زیرا این سانتریفیوژها برای ایران در حکم زمان کمی است که از دست رفته است. اما یک حمله سایبری دیگر بدون شک می تواند در دست باشد و ایرانی ها مراقب هستند. شوک ـ بهترین هم پیمان عملیات ویژه ـ دیگر در ایران جایی ندارد.

بدافزار استاکسنت در ساختار تحریم بین المللی در نهایت بر اراده سیاسی ایران برای داشتن یک برنامه اتمی تاثیر نگذاشته است یا توان اتمی ایران را آنطور کاهش نداده که به این نتیجه برسد صرف نظر از نیتش قادر به رسیدن به اهداف اتمی خود نیست. یک استاکسنت موفق به لحاظ استراتژیک چه شکلی خواهد بود؟ این نوع حمله باید آنقدر مخرب باشد که دست کم یک تاثیر دائمی بر توان ایران بگذارد و این کار را با جلوگیری از دسترسی ایران به مواد اتمی موجود برای برنامه اتمی خود انجام می دهد. این همچنین می تواند بر کارایی اتمی افزوده شده ایران غلبه کند.

چنین موفقیتی امکان پذیر است زیرا بدافزاری مثل استاکسنت یک مزیت قابل توجه بر عملیات ویژه فیزکی دارد: برخلاف افراد واقعی، یک برنامه می تواند همزمان در چند نقطه باشد ـ در صورت لزوم در صدها هزار ، میلیون ها یا بیشتر. باید بتوان با یک ویروس که از مجموعه ای از نقاط آسیب مشترک برای همه اهداف استفاده می کند چندین هدف خاص را مورد حمله قرار داد ـ به عبارت دیگر یک عملیات ویژه را در زمان فشرده کرد تا یک حمله گسترده را بصورت موازی هماهنگ کرد تا اینکه مجموعه اي از ماموریت ها را داشت. استاکسنت ممکن است حتی برای این منظور نیز طراحی شده باشد.

یادداشت ها

1- جیمز .پی فرول James P.Farwell و رافال روحوزینسکی Rafal Rohozinski ، «استاکسنت و آینده جنگ سایبری» نشریه Survival صفحه 53 شماره 1 (ژانویه 2011) 24. همچنین مراجعه کنید به جلد اکونومیست در 3 تا 9 جولای 2010 با عنوان انفجار اتمی دیجیتالیزه شده

2- «دنی استید» Danny Steed « قدرت سایبری و استراتژی: گام بعدی چیست؟» نشریه Infinity (بهار 2011) صفحات 21 تا 24

3- «نیکلاس فالیر» Nicolas Falliere و «لیام او مورکو» Liam O.Murchu و اریک چین Eric Chien «پرونده استاکسنت W32 » سیمنتک ، فوریه 2011 که در این آدرس موجود است <www.symantec.com/content/en/ us/enterprise/media/security_response/whitepa pers/w32_stuxnet_dossier.pdf>.

4- «دیوید آلبرایت» David Albright ، «پل برانان» Paul Brannan و «کریستینا والروند» Christina Walrond «بدافزار استاسکنت و نطنز: گزارش ISIS 22 دسامبر 2010 (موسسه علم و امنیت بین المللی، فوریه 2011) صفحه چهار که در این آدرس موجود است at <http://isis-online.org/uploads/isis-reports/ documents/stuxnet_update_15Feb2011.pdf>.

5- همان 4-5

6- «جیمز دی. کراس» «عملیات ویژه و استراتژی: از جنگ جهانی دوم تا جنگ با تروریسم) (New York: Routledge, 2006) 2، 5، 115

7- فرول و روهوزیسنکی 25

8- تی.ایی.لارنس ، هفت ستون حکمت (نیویورک، انکر بوکس، 1991) 194

9- مارتین سی لیبیکی، «جنگ سایبری در حکم یک بازی اعتماد» فصلنامه مطالعات استراتژیک، 5، شماره 1، بهار 2011 ، 133

10- کراس ، 115

11- لیبیکی ، 133

12- کالین. اس. گری« چند قهرمان در ماجراهای ناگزیر: کی عملیات ویژه موفق می شود؟» Parameters 29 شماره اول (بهار 1999) ، 3

13- سایمون آنگلیم، «نیروهای ویژه – دارایی استراتژیک استراتژیک» نشریه Infinite 2 (بهار 2011) ، 16

[1] - Lukas Milevski

[2] -Fire and Forget Missiles

[3] Danny Steed

[4] Zero-day

[5] James Kiras

[6] T.E.Lawrence

[7] Martin Libiki

[8] Symantec

[9] Colin Gray

برای دریافت سند اینجا کلیک کنید.

آنچه در پي مي آيد،"استاکسنت و استراتژی:عملیات ویژه در فضای سایبری" از نشريه ستاد

مشترك ارتش آمريكا است كه با وجود پاره اي از ادعاها و گزافه گويي، از جمله جسارت در اعتراف به داشتن برنامه حمله مجدد، به طور کامل منتشر مي شود:

Stuxnet and Strategy: A Space Operation in Cyberspace

قدرت سایبری از بدو پیدایش خود، چالشی برای استراتژیست ها ایجاد کرده است و از زمان انتشار خبر حمله بدافزار استاکس نت به سایت های اتمی ایران سوالات درباره این قدرت جدی تر شده اند. در حال حاضر تفاسیری که مطرح می شوند، عمدتا تلاشی هستند برای ایجاد یک ساختار برای تفکر درباره استاکسنت و قدرت سایبری بصورتی عام تر. استاکسنت معادل دیجیتالی موشک های «شلیک کن و فراموش کن»[2] تلقی می شود و این نگرانی را ایجاد کرده است که جنگ سایبری ممکن است منجر به نتایج فاجعه باری در قرن بیست و یکم ـ قرن شبکه ای شده پیچده ـ شود که جنگ اتمی ابرقدرتی قرن بیستم می توانست ایجاد کند. (1) البته در این مورد خاص، هیچ مقایسه ای راه به جایی نمی برد. در عوض، مفیدترین راه برای تفکر درباره استاکسنت، تلقی آن به عنوان یک عملیات ویژه در فضای سایبری است. ضعف و قدرت استاکسنت با ضعف و قدرت عملیات ویژه مرتبط است. هرچند ممکن است بتوان استاکسنت را یک موفقیت تاکتیکی به حساب آورد ، اما این بدافزار یک شکست استراتژیک است؛ زیرا این بدافزار حکم یک هدف پیشروانه را دارد و ذهن را برای اینکه حمله سایبری را یک ابزار استراتژیک و سیاست گذارانه تلقی کند، آماده می سازد.

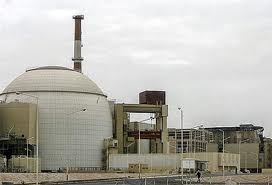

تصویر ماهواره ای از تاسیسات اتمی نطنز در استان اصفهان در ایران.

قدرت سایبری و استاکس نتدر طول یک دهه گذشته، قدرت سایبری با سرعتی ثابت رو به رشد بوده است اما در اغلب مواقع، ظاهرا فقط ابزار کار محدودی در اختیار استراتژیست ها قرار داده است. «دنی استید»[3] اخیرا در مقاله ای نوشت که این قدرت می تواند به عنوان ابزاری بالقوه برای کارهای اطلاعاتی مورد استفاده قرار گیرد و دامنه و سرعتی را که اطلاعات جمع آوری می شوند، تحت تاثیر خود قرار دهد. دوم اینکه، قدرت سایبری تا حد زیادی بهره برداری از قدرت سخت ـ شالوده هیمنه نظامی غرب ـ را تسهیل می کند. در مقابل، استفاده سوم از قدرت سایبری نیز می تواند باعث اخلال در شبکه ای شود که شالوده قدرت سخت دشمن را شکل می دهد. چهارم مفهوم بسیار گسترش یافته استفاده سوم است یعنی، حمله سایبری مستقیم به زیرساختار ملی که در سال 2007 در استونی و یک سال بعد از آن در گرجستان شاهد آن بودیم. در پایان، این قدرت می تواند با انتشار کلی میزان تلفات و اتفاقات ـ خواه از طریق رسانه ها یا منابع دولتی ـ آن هم با سرعتی فراتر از انتشار اخبار دستاوردهای فنی ـ چه برسد به موفقیت های استراتژیک ـ تاثیر عمیقی بر روحیه ملی بخصوص در داخل کشور بگذارد. اما دو کارکرد نظامی مهم وجود دارند که استید در تحلیل خود مدعی است قدرت سایبری قادر به انجام دادن آنها نیست. اول اینکه این قدرت نمی تواند مستقیما خسارت فیزیکی نه بر انسان و نه بر محصولات فیزیکی آن بگذارد. دوم اینکه نمی تواند یک مساحت فیزیکی و عینی را تصرف کند. استید در نهایت نتیجه می گیرد که «قدرت سایبری هرگز نمی تواند مانند قدرت فیزیکی محض باعث وحشت و ارعاب شود.»(2)

این اصل در مورد قدرت سایبری متعارف صادق است. اینها محدودیت های فنی ای هستند که بخش اعظم قدرت سایبری با آنها مواجه است. اگر بخواهیم دقیق صحبت کنیم باید بگوییم که استاکسنت نیز با وجود نتایجی که در حمله به تاسیسات غنی سازی اورانیوم نطنز در ایران برجا گذاشت و توانست 1000 دستگاه سانتریفیوژ ایرانی را از کار بیندازد همچنان با این محدودیت ها مواجه است. نابودی سانتریفیوژها، تاثیر دوم این بدافزار بود. این بدافزار ساختاری را ایجاد کرد که این نابودی در داخل آن صورت گرفت اما مستقیما عامل آن نبود. تاثیر اول با محدودیت دائمی حملات سایبری مواجه است: آلودگی دیجیتالی.

استاکسنت هنگامی که فقط روی برخی دستگاه های خاص نصب شود، قادر است محدودیت موجود در الگوهای پیشین استفاده سیاسی از قدرت سایبری را از طریق انتشار اخبار کذب بشکند. این بدافزار از چهار ویژگی آسیب پذیر بهره برداری می کند، شامل دو نقطه آسیب پذیر «زیرو دی»[4] در سیستم های عامل مایکروسافت که از طریق آنها اقدام به دسترسی به کنترل کنندگان منطقی قابل برنامهریزی زیمنس می کند و بعد کنترل عملیات رایانه هایی که سانتریفوژها را اداره می کنند، در دست می گیرد و در برخی مراحل با ارسال پیام های دروغین شرایط را عادی نشان می دهد حتی در مواقعی که سرگرم اجرای دستوراتی است که این سانتریفیوژها را از کار می اندازند. (3) این اولین بار بود که چنین بسته جامعی ـ بسته ای شایع در میان جنایتکاران سایبری که قادر به گسترش ، مخفی سازی و حمله به خود است ـ علیه یک هدف خاص مورد استفاده قرار گرفت تا یک تاثیر سیاسی یا استراتژیک خاص بر جا بگذارد یا رسیدن به آن را تسهیل کند.

در نهایت اینکه با توجه به گستره انتشار استاکسنت بخصوص در ایران کسانی که در برنامه اتمی ایران کار می کنند، باید توجه بیشتری برای جلوگیری از آلودگی مجدد کنند.(5)

استاکس نت به عنوان یک عملیات ویژه

«جیمز کراس»[5] کارشناس عملیات ویژه که تحقیقاتی در زمینه روابط بین عملیات ویژه و استراتژی داشته معتقد است که «ریشه هر عملیات ویژه موثر به لحاظ استراتژیک درک این مساله است که چگونه نیروهای عملیات ویژه با تضعیف روحیه و فرسایش مادی همزان با نیروهای متعارف در یک نبرد گسترده عمل می کنند.» او سپس عملیات ویژه را «اقداماتی غیرمتعارفی علیه نقاط ضعف دشمن در قالب یک عملیات مداوم» توصیف می کند که «برخی یگان های ویژه انجام می دهند تا عملیات متعارف را فعال کند و یا مشکلات سیاسی-نظامی با ابعادی اقتصادی را در یک سطح عملیاتی یا استراتژیك که رسیدن به آن فقط با نیروهای متعارف غیرممکن یا سخت است، حل کنند(6) یعنی اگر درست استفاده شود، در نهایت بهترین گزینه موجود برای سیاست گذاران در شرایط خاصی هستند که نیروهای متعارف تر غیرعاقلانه به نظر می رسد. آیا استاکسنت شرایط لازم را برای یک عملیات ویژه دارد، البته در قالب دیجیتال؟

کراس تمرکز خود را بر عملیات ویژه در چارچوب یک جنگ بزرگ تر می گذارد. نمونه های پیشنهادی وی تقریبا همگی برگرفته از جنگ جهانی دوم هستند که دلایل کافی برای استناد به آنها وجود دارد زیرا این جنگ حاوی مجموعه منتخب گسترده ای از عملیات ویژه است. اما از قرار معلوم یکی از بزرگ ترین مزایای عملیات ویژه این است که آنها نه فقط برای جنگ بلکه همچنین برای مرز نامعلوم بین جنگ و صلح انتخاب های مناسب نیستند. قدرت سایبری بخاطر ماهیت خود این عرصه خاص را به خود اختصاص داده است و «ناشناسی در فضای آنلاین» یکی از ویژگی های بارز اینترنت است.

علاوه براین، صرف ساخت استاکسنت با هدف جلوگیری از متهم ساختن عامل این حمله صورت گرفته است. گفته می شود که ویژگی ها و نشان اصلی استاکسنت شامل استفاده از مزایای «زیرو دی» باعث می شود که یک محصول ترکیبی چندجانبه از نشان، کد و بهترین اقدامات موجود از یک جامعه جنایی سایبری جهانی ایجاد شود تا بهترین محصول را از یک برنامه تحقیقاتی پیشرفته، مستقل یا «کارگاه های ویژه» گرفت. (7) جلوگیری از شناسایی دقیق عامل این حملات خواه بخاطر طراحی خاص آن باشد یا صرفا اقدامات گه گاهی کهنه جانیان سایبری، همگی محصول جانبی طراحی استاکسنت هستند.

اما شرط اساسی عملیات ویژه این است که آنها تلاش های متعارف دیگر را گسترش می دهند. آن دسته از عملیات ویژه که کاملا متکی بر خود هستند ـ اگر هدف آنها مستلزم این است که همه منابع را صرف مقابله و کاهش نتایج خاص کند ـ به ندرت به سطح قابل توجهی از تاثیر دست می یابند. اما کار در کنار عملیات نظامی متعارف تنها ساختاری نیست که در آن عملیات ویژه می تواند تاثیر قابل توجهی داشته باشد ـ شرایطی که متناسب با عملیات ویژه هستند را می توان ایجاد کرد. «تی.ایی. لارنس»[6] در یادداشتی درباره قیام عرب علیه جنگ جهانی اول می نویسد که «نابودی یک پل یا قطار، ماشین یا تفنگ یا چاشنی یک انفجار بزرگ» بیش از مرگ یک تبعه ترک به نفع ما خواهد بود.»(8) چیزی که ترک ها در شبه جزیره عرب نداشتند، سخت افزار بود نه نیروی انسانی. عملیات ویژه می تواند بصورت مفید درخدمت کاهش منابعی قرار گیرد که طرف دیگر فاقد آن است یا بدان وابسته است، خواه سخت افزار باشد یا نیروی انسانی. شرایطی که در آن ماده ارزشمندتر از نیروی انسانی است ـ بخاطر کمیابی نسبی آن ـ ممکن است گاهی بخاطر خود آن باشد یا ناشی از غفلت سیاسی، نبود ذاتی منابع یا کمبود ظرفیت صنعتی یا عوامل داخلی دیگر. همچنین ممکن است یک شرایط تحمیلی از طرف بیرون باشد ، چه در جنگ یا صلح که از طریق اقدامات مختلف صورت می گیرد شامل تاثیرات کاهشی تعاملات و عملیات نظامی موفق در جنگ. ایالات متحده آمریکا روشی برای کسب چنین کمبود مادی را در ایالات منتخب خود در طول دوران صلح اتخاذ کرده است، بخصوص اگر بتواند در یک ساختار چندجانبه عمل کند که کارایی آن را اگر بصورت صحیح توسط طرفین درگیر بکار گرفته شود، افزایش دهد؛ یعنی تحریم ها.

در ژوئن 2010، شورای امنیت سازمان ملل قطعنامه 1929 را صادر کرد تا دور چهارم تحریم ها را علیه ایران و سخت ترین تحریم های چندجانبه را که تاکنون علیه توسعه برنامه اتمی ایران اتخاذ شده است، وضع کند. علاوه بر آن، ایالات متحده و اتحادیه اروپا همچنین تحریم های یکجانبه بیشتری را اتخاذ کردند. با وجود مخالفت روس ها، تحریم ها به کندی تاثیر میگذارند ـ هم درباره برنامه اتمی ایران و جامعه ایران در مقیاس بزرگ تر، هرچند که هیچ کدام در مرحله حساس نیستند. قطعنامه 1929 تجسم عملیات تحریم بلندمدت علیه ایران است، اقدامی که بصورت متداوم توان ایران را برای تامین مواد لازم برای برنامه اتمی خود کاهش می دهد و همچنین تا حدودی توانایی ایران را برای اقدامات اقتصادی با کشورهای دیگرـ چه در عرصه داخلی ، چه خارجی ـ کاهش داده است.

همان طور که قبلا گفته شد، برآورد می شود که ایرانیها مواد لازم برای تامین سوخت حدود 12 هزار تا 15 هزار سانتریفیوژ های IR-1 خود را دارند. این کشور در حال حاضر سرگرم توسعه نسل جدیدی از سانتریفیوژهای IR-2 و IR-4 است که دومی مستلزم مواد بیشتر است اما آنها باید بعد از آزمایش محدود نصب شوند. این نسل های جدید قرار است کارایی غنی سازی را تا حدی زیادی گسترش دهند که این امکان را می دهند تا سانتریفیوژهای کمتری همان میزان غنیسازی را انجام بدهند که هزاران سانتریفیوژ دیگر كه در حال حاضر نصب شده اند، انجام می دهند.

مشخص است که ابزارهای متعارف برای مقابله با برنامه اتمی ایران کارآمد نیستند. پراکنده ساختن نیروگاه های موجود، قرار دادن آنها در داخل کوه ها و دیگر مناطق سخت و پنهان کاری درباره تاسیساتی که در دست ساخت هستند، همگی مانع از یافتن یک پاسخ نظامی ساده مثل حملات اسرائیل به اوسيراک ـ راکتور اتمی عراق ـ و راکتور سوریه در سال 2007 میشود.

تحریم ها هنوز تاثیرات کامل را برای دلسرد کردن ایرانی ها از پیشبرد برنامه اتمی خود نداشته اند و از قرار معلوم نیز تا زمانی که فرضیات سیاسی ایران همچنان ثابت است، و این کشور همچنان می تواند توجهات کافی و تسهیلات را در راه مورد نظر خود داشته باشد، نخواهد گذاشت. ایرانی ها دیپلماسی را یک روش برای حفظ فاصله خود با جامعه بین المللی میبینند تا روشی برای حل شرایط با رضایت طرفین غربی: عملیات ویژه به نوعی لازم می بود اگر یکی از اهداف، ایجاد تعویق در برنامه اتمی ایران بود اما ماهیت این برنامه همچنین هرگونه نابودی آسان را توسط تعداد محدودی عملیات غیرممکن میکند.

حمله سایبری باید به عنوان یک گزینه متقاعدکننده تر انتخاب شوند. توانایی استاکسنت برای تولید و تکثیر خود و گسترش در سراسر سیستم و پنهان نگاه داشتن خود تا زمان فعال شدن نشان می دهد که این بدافزار مخصوص مقابله با تدابیر امنیتی طراحی شده است که برای جلوگیری از حمله متعارف یا غیرمتعارف به برنامه اتمی ایران اتخاذ شده اند. همه این سه ویژگی برای نزدیک شدن و آلوده ساختن رایانه های مربوطه و ضربه زدن به بخشی از سانتریفیوژها در نطنز ضروری بودند. هیچ روش مطمئن دیگری برای استاکسنت وجود نداشت که بتواند شکاف هوایی بین اینترنت و رایانه در نطنز را بدون تکثیر خود و گسترش در سراسر رایانه ها و یو.اس.بی و دیگر تجهیزات همراه برای تبادل اطلاعات پر کند و حضور خود را تا زمانی که به رایانه هایی برسد که برای آلوده ساختن و کنترل آنها طراحی شده بود، پنهان کند.

یک مقام سازمان امنیت ملی در کنفرانسی با موضوع دفاع سایبری/اطمینان اطلاعاتی در اشتوتگارت آلمان درباره اکوسیستم سایبری در مرکز فرماندهی آمریکا در اروپا سخنرانی می کند.«مارتین لیبکی»[7] کارشناس قدرت سایبری معتقد است که جنگ سایبری در نهایت یک مساله اعتمادی است، بخصوص اعتماد به سیستم هایی که مورد حمله قرار می گیرند.

و می گوید که هر حمله سایبری باید حتما دو پایه اساسی داشته باشد: 1) قراردادن سیستم های هدف در معرض مابقی جهان و همچنین 2) حرکت در سیستم هایی که مورد بهره برداری قرار می گیرند. (9)

استاکسنت با عبور از شکاف هوایی باعث حیرت ایرانی ها شد و اعتماد آنها را به توانایی خود برای جلوگیری از حملات سايبری از طریق قطع ارتباطات اندكي كاهش داد. حتی کاهش ارتباط مستقیم با اینترنت بزرگ تر باعث نمی شود آنها از تیررس دیگران در امان باشند. هرچند ایرانی ها اکنون به احتمال قوی همه نشانه های استاکسنت را از سیستم های خود پاک کرده اند و ممکن است نقاط ضعف نرم افزارها و سیستم های عامل خود را که قبلا مورد حمله این بدافزار قرار گرفتند، شناسایی و رفع کنند اما همچنین قطعا در برابر حمله احتمالی مشابه حساس شده اند، حمله ای که می تواند از طریق شناسایی نقاط ضعف دیگر آنها صورت گیرد.

نقاط ضعفی که حملات مثل استاکسنت از آنها بهره برداری می کنند جزو یکی از عوامل اصلی هستند که آنها را از دیگر حملات سایبری متعارف دیگر مثل پراکنده سازی حملاتی که به زیرساختارهای سایبری استونی در سال 2007 صورت گرفت، متمایز می کند. در حملات استونی سیستم، مدام پیام می داد که قادر به ارائه سرویس نیست. کراس هشدار می دهد که نیروهای عملیات ویژه « دست به اقداماتی با اهمیت استراتژیک می زنند که هنوز در تعدادی محدود وجود دارند و بنابراین باید با دقت مورد استفاده قرار گیرند.» (10) همین طور لیبکی نیز خاطرنشان می کند که هرچند نقاط ضعف سایبری بخاطر ماهیت خود تا زمان حمله نامعلوم هستند (یا تا زمانی که کشف و رفع شوند) «حملات سایبری عملا خود- کاهنده هستند.» (11) برای همین فقط آن تعداد نقاط ضعفی وجود دارد که بتوان از آنها بهره برداری کرد، و ماهیت نقاط ضعف ممکن است تاحدی بتواند محدودیت چیزی باشد که حمله سایبری ممکن است بدست می آورد. می توان گفت که این امر منجر به استفاده بسیار منتخب از حملات سایبری می شود که متکی بر نقاط ضعف سیستم هستند، درست همان طور که نیروهای عملیات ویژه فقط بصورت هدفمند استفاده می شوند زیرا نسبتا تعداد آنها بسیار کم و امکان جایگزینی آنها بسیار سخت است. اما با وجود فشارهای دیگر، این شرایط الزاما همیشه اینطور نیست.

اول، نقاط ضعف موجود ـ خواه شناخته شده یا ناشناخته ـ به لحاظ تعداد محدود هستند. به گفته لیبکی استفاده از آنها باعث کاهش آنها می شود زیرا آنها ناگزیر رفع خواهند شد. مهم تر اینکه، نقاط ضعف موجود عمدتا جمعی هستند. یعنی در حالی که نیروهای عملیات ویژه هر کشور مختص همان کشور هستند و آن کشور است که تصمیم می گیرد کی و چگونه از آنها استفاده کند، اما این مساله به نقاط ضعف سایبری ربطی ندارد. این اخلال که یک منبع جمعی است برای هر کسی که خواستار استفاده یا رفع آنها است، فراهم است. اگر هکرهای یک کشور متوجه یک ضعف جدید شوند، احتمال اینکه هکرهای کشورهای دیگر ممکن است آن ضعف را داشته باشند یا در آینده داشته باشند، وجود دارد. علاوه بر این، هرچند چنین هکرهایی متکی بر انگیزه های خاص خود هستند، اما ممکن است مایل باشند برای استفاده شخصی، تجاری یا ملی اسرار بالقوه مورد استفاده قرار گیرند . با وجود این، همچنین شرکت هایی وجود دارند که وظیفه آنها کشف و رفع این نقاط ضعف است.

استاکسنت ممکن است دیگر نتواند از همان روش هایی که در مورد رایانه های ایران استفاده کرد، استفاده کند زیرا شرکت «سیمنتک» [8]تعاریف خود را از این بدافزار به روز کرده است و مایکروسافت و دیگر شرکت های مرتبط آن نقاط ضعف را در نرم افزارهای خود رفع کرده اند.

دینامیک ذاتی فضای سایبری در مورد ضعف های سیستم چنان است که اولین حرکت غریزی یک اوپراتور این خواهد بود که بلافاصله تلاش کند از هر نقطه ضعف کشف شده را رفع کند تا مبادا دیگری از آن استفاده کند و در نهایت اینکه اگر از آن استفاده شود یا نشود، در هر صورت آن را رفع کند و راه هر حمله ای بسته شود. برای کسانی که نگران امنیت ملی هستند این غریزه باید با احساس نیاز به کسب تاثیر سودمند در خدمت استراتژی یا سیاست گذاری تکمیل شود. آیا استفاده از یک نقطه ضعف سایبری شدید که تازه کشف شده است، برای حمله به یک هدف کم اهمیت ـ آن هم صرفا برای کسب اطمینان از اینکه از آن علیه خود استفاده نشود یا قبل از حمله رفع شود ـ منطقی است؟

در نهایت، یک فرد ممکن است چنان به خود مطمئن باشد ـ مثل شکاف هوایی ـ که امنیت اولیه را درباره دستگاه هایی که پشت این شکاف هستند، نادیده بگیرد و در نهایت اینکه نقاط ضعف شناخته شده یا رفع شده همچنان برای بهره برداری در دسترس باشند. شرکت های نرم افزاری ممکن است همچنین تنبل باشند یا درباره رفع نقاط ضعف در نرم افزار خود صادق نباشند. ناتوانی در یافتن نقاط ضعف ممکن است به هکرها این امکان را بدهد کار خود را انجام بدهد یا فرض را بر این بگذارد که حمله در حال انجام است ـ مثل مورد استاکسنت که کنترل سیستم های بازخوردی برای اطلاع رسانی به کسانی که عملکرد سانتریفیوژها را زیر نظر داشتند، در اختیار گرفت و به آنها اعلام کرد که همه چیز حتی موقعی که یک هزار سانتریفیوژ از کار افتاده بودند، عادی است. علاوه براین، همچنین به نقاط ضعف این امکان را می دهد بیشتر از شرایط نظری آرمانی دوام بیاورند. برخی از نقاط ضعف شناخته شده، سال ها در چندین نسل از نرم افزارها باقی می مانند بدون اینکه رفع شوند. دیگران نیز به محض کشف، رفع می شوند. فرهنگ جمعی یا سازمانی مشخص، اغلب تعیین می کند که نقاط ضعف با چه سرعتی رفع می شوند.

یکی از نگرانی های اصلی که هنوز از حمله استاکسنت وجود دارد، این احتمال است که این حمله می تواند به عنوان نقشه راه برای دیگران جهت اجرای حملات سایبری خود عمل کند که بصورت بالقوه شامل کسانی می شود که با غرب سر ستیز دارند. اگر استاکسنت معادل دیجیتالی یک عملیات ویژه است این نگرانی بعید است زیرا عملیات ویژه تا حد زیادی متکی بر ساختار هسند. همان طور که «کالین گری»[9] خاطرنشان می کند، «یافته ها درباره شرایط موفقیت یا شکست عملیات ویژه بطور منطقی نمی تواند به عنوان یک فرمول و در قالب یک کتاب آشپزی استراتژیک مطرح شود.»(12)استاکسنت طوری طراحی شد تا بتواند از مزایای برخی ضعف های خاص در سیستم عامل های خاص و کنترلکنندگان منطقی برنامه ریزی شده برخی تاسیسات اتمی خاص استفاده کرد و محدودیت فیزیکی سانتریفیوژهای خاص را افزایش دهد. این حاکی از یک دوره گسترده توسعه برای استاکسنت است که بتواند به سادگی چنین توالی نقاط ضعف، آسیب و مرحله شکست سانتریفیوژهای IR-1 را کشف کند. استاکسنت ظاهرا چیز زیادی برای ارائه در قالب توانایی عملی برای بازتولید چنین حمله ای علیه یک تاسیسات دیگر ندارد: آسیب پذیری و ضعف ها الزاما متفاوت خواهند بود و نیت و هدفهای حمله نیز تفاوت خواهند داشت. چیزی که می توان از استاکسنت آموخت، نوعی فلسفه طراحی است و شاید الهام برای نوآوری دیگر برای ایجاد حملات سایبری جدی. با توجه به ماهیت استاکسنت که در بالا ذکرشان رفت ـ ملغمه ای بهترین اقدامات ـ همه ابزارهای موجود در بیشتر جاها هستند. فقط بحث استفاده عملی از آنها به روشی خاص است که آنها با آن مورد استفاده قرار می گرفتند.

نتیجه

نیروهای ویژه «دارایی های نظامی ای هستند که طوری طراحی شده و آموزش دیده اند که اقدامات تاکتیکی انجام بدهند که نتایج استراتژیک فراتر از اندازه آنها داشته باشند و اگر توسط یگان های متعارف انجام شدند تاثیرات منفی فراوانی بر سیاست گذاری داشته باشند.» (13) غرب که نگران این تاثیرات منفی غیرمتناسب است تاکنون از احتمال تقابل نظامی با ایران اکره دارد. روش مطلوب، تلفیقی از تحریم ها و دیپلماسی بوده است. با توجه به تاثیرات کند تحریم ها تاکنون، استفاده از استاکسنت برای کاهش ظرفیت فیزیکی نیروگاه های اتمی ایران ـ حتی اگر حملات تاکنون تاثیرات لازم را برای کاهش توانایی ایران برای جایگزینی دستگاه های ازکارافتاده نداشته باشدـ با سیاست کلی هماهنگ است. به لحاظ استراتژیک، این منطقی است: اول، جلوی واردات مواد لازم را می گیرد و سپس اقدامات محرمانه انجام می دهد که باعث می شود دشمنانش ذخیره محدود آن را گسترش بدهند بدون اینکه بتواند آنها را تمدید کند زیرا محدودیت ذخیره به خودی خود بدون یک ساختار که این محدودیت را واقعا مخرب کند، به ندرت کارساز است.

تاثیر نامتناسب همزمان هم در نوع خود قابل تایید است اما تردیدبرانگیز. استاکسنت نتوانست 8 هزار سانتریفیوژ در نیروگاه نطنز را از کار بیندازد. این برای یک برنامه ولو مخرب در نهایت رسیدن به سطحی از خرابی فیزیکی زیرساختاری ـ حتی اگر فقط تاثیرات دست دوم باشدـ غیرمتناسب است اگر بدانیم چنین حمله ای در مقایسه با حملات دیگر چقدر ارزان و در مقایسه با گزینه های سیاسی دیگر چقدر غیرجذاب بوده است. اما مهم تر از آن این است که تولید اورانیوم غنی شده سبک در ایران متوقف نشد. این تولید در طول زمانی که استاکسنت بر آن تاثیرگذاشت، تاحدی افزایش نیز یافت زیرا تاسیسات اتمی ایران کارایی خود را تقویت کردند ـ هرچند اگر این ویرانی به بار نمی آمد، این میزان آنقدر که می خواست شاید افزایش نمی یافت. علاوه براین، ایران توانست سانتریفیوژها را جایگزین کند و هنوز مواد باقیمانده ای دارد تا در صورت لزوم سانتریفیوژهای IR-1 بیشتری را نصب کند. این مواد باقیمانده ممکن است برای یک هزار سانتریفیوژ دیگر کافی باشد یا شاید بیش از 4 هزار و تلاش های ایران ممکن است باعث افزایش این تعداد شود.

هنوز معلوم نیست آیا عوامل استاکسنت از موفقیت خود راضی هستند یا ناراضی اند از اینکه نتوانسته تعداد سانتریفیوژهای بیشتری را خراب کنند؛ اما هر دو حالت انگیزه ای برای حملات بیشتر می توانند باشند. صرف نظر از انگیزه، حملات بیشتر الزاما تا حد زیادی برنامه اتمی ایران را تحت تاثیر قرار خواهند داد. البته تا جایی که آنها بتوانند سانتریفیوژهای ازکارافتاده را جایگزین کنند زیرا این سانتریفیوژها برای ایران در حکم زمان کمی است که از دست رفته است. اما یک حمله سایبری دیگر بدون شک می تواند در دست باشد و ایرانی ها مراقب هستند. شوک ـ بهترین هم پیمان عملیات ویژه ـ دیگر در ایران جایی ندارد.

بدافزار استاکسنت در ساختار تحریم بین المللی در نهایت بر اراده سیاسی ایران برای داشتن یک برنامه اتمی تاثیر نگذاشته است یا توان اتمی ایران را آنطور کاهش نداده که به این نتیجه برسد صرف نظر از نیتش قادر به رسیدن به اهداف اتمی خود نیست. یک استاکسنت موفق به لحاظ استراتژیک چه شکلی خواهد بود؟ این نوع حمله باید آنقدر مخرب باشد که دست کم یک تاثیر دائمی بر توان ایران بگذارد و این کار را با جلوگیری از دسترسی ایران به مواد اتمی موجود برای برنامه اتمی خود انجام می دهد. این همچنین می تواند بر کارایی اتمی افزوده شده ایران غلبه کند.

چنین موفقیتی امکان پذیر است زیرا بدافزاری مثل استاکسنت یک مزیت قابل توجه بر عملیات ویژه فیزکی دارد: برخلاف افراد واقعی، یک برنامه می تواند همزمان در چند نقطه باشد ـ در صورت لزوم در صدها هزار ، میلیون ها یا بیشتر. باید بتوان با یک ویروس که از مجموعه ای از نقاط آسیب مشترک برای همه اهداف استفاده می کند چندین هدف خاص را مورد حمله قرار داد ـ به عبارت دیگر یک عملیات ویژه را در زمان فشرده کرد تا یک حمله گسترده را بصورت موازی هماهنگ کرد تا اینکه مجموعه اي از ماموریت ها را داشت. استاکسنت ممکن است حتی برای این منظور نیز طراحی شده باشد.

یادداشت ها

1- جیمز .پی فرول James P.Farwell و رافال روحوزینسکی Rafal Rohozinski ، «استاکسنت و آینده جنگ سایبری» نشریه Survival صفحه 53 شماره 1 (ژانویه 2011) 24. همچنین مراجعه کنید به جلد اکونومیست در 3 تا 9 جولای 2010 با عنوان انفجار اتمی دیجیتالیزه شده

2- «دنی استید» Danny Steed « قدرت سایبری و استراتژی: گام بعدی چیست؟» نشریه Infinity (بهار 2011) صفحات 21 تا 24

3- «نیکلاس فالیر» Nicolas Falliere و «لیام او مورکو» Liam O.Murchu و اریک چین Eric Chien «پرونده استاکسنت W32 » سیمنتک ، فوریه 2011 که در این آدرس موجود است <www.symantec.com/content/en/ us/enterprise/media/security_response/whitepa pers/w32_stuxnet_dossier.pdf>.

4- «دیوید آلبرایت» David Albright ، «پل برانان» Paul Brannan و «کریستینا والروند» Christina Walrond «بدافزار استاسکنت و نطنز: گزارش ISIS 22 دسامبر 2010 (موسسه علم و امنیت بین المللی، فوریه 2011) صفحه چهار که در این آدرس موجود است at <http://isis-online.org/uploads/isis-reports/ documents/stuxnet_update_15Feb2011.pdf>.

5- همان 4-5

6- «جیمز دی. کراس» «عملیات ویژه و استراتژی: از جنگ جهانی دوم تا جنگ با تروریسم) (New York: Routledge, 2006) 2، 5، 115

7- فرول و روهوزیسنکی 25

8- تی.ایی.لارنس ، هفت ستون حکمت (نیویورک، انکر بوکس، 1991) 194

9- مارتین سی لیبیکی، «جنگ سایبری در حکم یک بازی اعتماد» فصلنامه مطالعات استراتژیک، 5، شماره 1، بهار 2011 ، 133

10- کراس ، 115

11- لیبیکی ، 133

12- کالین. اس. گری« چند قهرمان در ماجراهای ناگزیر: کی عملیات ویژه موفق می شود؟» Parameters 29 شماره اول (بهار 1999) ، 3

13- سایمون آنگلیم، «نیروهای ویژه – دارایی استراتژیک استراتژیک» نشریه Infinite 2 (بهار 2011) ، 16

[1] - Lukas Milevski

[2] -Fire and Forget Missiles

[3] Danny Steed

[4] Zero-day

[5] James Kiras

[6] T.E.Lawrence

[7] Martin Libiki

[8] Symantec

[9] Colin Gray

برای دریافت سند اینجا کلیک کنید.