به گزارش مشرق، این مستند محصول ۸ جولای ۲۰۱۶ و ساخته الکس گیبنی[۱] است که موضوع آن در رابطه با حمله سایبری ایالاتمتحده آمریکا و اسرائیل علیه برنامه هستهای ایران و آلوده سازی سانتریفیوژهای ایران با ویروس استاکسنت است.

الکس گیبنی مستندساز ۶۲ ساله آمریکایی است که مستندهای او در جشنوارههای گوناگون بارها جایزه دریافت کرده است. از جمله آثار مستند او میتوان به مستندهای زیر اشاره کرد:

We Steal Secrets: The Story of Wikileaks

Going Clear: Scientology and the Prison of Belief (برنده سه جایزه Emmy در سال ۲۰۱۵)

Mea Maxima Culpa: Silence in the House of God (برنده سه جایزه Emmy)

Enron: The Smartest Guys in the Room (نامزد بهترین مستند در جشنواره اسکار ۲۰۰۵)

Casino Jack and the United States of Money

Client 9: The Rise and Fall of Eliot Spitzer (جز لیست کوتاه شده برای بهترین مستند در جشنواره اسکار ۲۰۱۱)

Taxi to the Dark Side (برنده بهترین مستند در اسکار ۲۰۰۷)

با نگاهی به مستندهای ساخته شده توسط گیبنی میتوان او را در دسته مستندسازان آنتاگونیست قرار داد.

این مستند روند شکلگیری ویروس استاکسنت را با جزئیات کامل شرح میدهد و چگونگی داخل شدن این ویروس به تجهیزات هستهای نطنز را مورد بررسی قرار میدهد. همچنین در این مستند به برنامه سایبری آمریکا با نام Nitro Zeus که برای حمله به زیرساختهای حیاتی ایران طراحی شده است اشاره میشود که حمله ویروس استاکسنت بخشی از این برنامه بوده است.

Zero-Day به چه معناست؟

Zero-day اصطلاحی است که با دو مفهوم متفاوت یکی در زمینههای مربوط به کدنویسی و هک و یکی در زمینه حملات سایبری نظامی مورد استفاده قرار میگیرد. Zero-Day در میان کدنویسان به باگها یا حفرههای موجود در یک کد یا سیستم گفته میشود که هنوز شناسایی نشدند و میتوان از طریق این حفرهها به کد یا سیستم مورد نظر وارد شد و در اصطلاح آنرا هک کرد. دلیل استفاده از این نام برای این حفرهها این است که در اصطلاح صفر روز از شناسایی آنها گذشته است.

We Steal Secrets: The Story of Wikileaks

Going Clear: Scientology and the Prison of Belief (برنده سه جایزه Emmy در سال ۲۰۱۵)

Mea Maxima Culpa: Silence in the House of God (برنده سه جایزه Emmy)

Enron: The Smartest Guys in the Room (نامزد بهترین مستند در جشنواره اسکار ۲۰۰۵)

Casino Jack and the United States of Money

Client 9: The Rise and Fall of Eliot Spitzer (جز لیست کوتاه شده برای بهترین مستند در جشنواره اسکار ۲۰۱۱)

Taxi to the Dark Side (برنده بهترین مستند در اسکار ۲۰۰۷)

با نگاهی به مستندهای ساخته شده توسط گیبنی میتوان او را در دسته مستندسازان آنتاگونیست قرار داد.

Alex Gibney

این مستند روند شکلگیری ویروس استاکسنت را با جزئیات کامل شرح میدهد و چگونگی داخل شدن این ویروس به تجهیزات هستهای نطنز را مورد بررسی قرار میدهد. همچنین در این مستند به برنامه سایبری آمریکا با نام Nitro Zeus که برای حمله به زیرساختهای حیاتی ایران طراحی شده است اشاره میشود که حمله ویروس استاکسنت بخشی از این برنامه بوده است.

Zero-Day به چه معناست؟

Zero-day اصطلاحی است که با دو مفهوم متفاوت یکی در زمینههای مربوط به کدنویسی و هک و یکی در زمینه حملات سایبری نظامی مورد استفاده قرار میگیرد. Zero-Day در میان کدنویسان به باگها یا حفرههای موجود در یک کد یا سیستم گفته میشود که هنوز شناسایی نشدند و میتوان از طریق این حفرهها به کد یا سیستم مورد نظر وارد شد و در اصطلاح آنرا هک کرد. دلیل استفاده از این نام برای این حفرهها این است که در اصطلاح صفر روز از شناسایی آنها گذشته است.

اما در کاربردهای نظامی سایبری این اصطلاح با معنایی کاملاً متفاوت استفاده میشود. Zero-Day در کاربردهای جنگ سایبری به تمهیداتی گفته میشود که با فرض این صورت میپذیرند که تمام زیرساختهای اصلی سایبری توسط حمله سایبری دشمن از بین رفته باشد بهعبارتدیگر «روز صفر» در کاربرد نظامی روزی است که تمام زیرساختهای حیاتی سایبری یک کشور از دست رفته باشد و نیاز به احیای آنها از ابتدا است در این صورت نیاز به یک مدیریت بحران وجود دارد که اولویتها را برای بازسازی مشخص کند. به حملهای که باعث چنین رخدادی شود حمله Zero-Day گفته میشود.

ازاینرو نام انتخابی برای این مستند دارای یک چنین استعارهای است که به نوعی به هر دو مفهوم اشاره دارد.

آغاز مستند

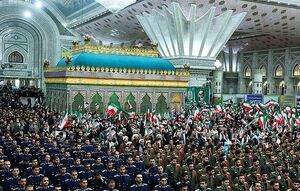

شروع مستند با نمایش تصاویری از شمای شهر تهران و تصاویر مربوط به یک مستند ایرانی در رابطه با ترور دانشمندان هستهای ایران میباشد که با صحبتهای یک مأمور اطلاعاتی موساد همراه است. سپس نمایش صحنههایی از یک مستند ایرانی که به بازسازی صحنههای ترور دانشمندان هستهای ایران پرداخته است به همراه سخنرانی رئیسجمهور وقت ایران (محمود احمدینژاد) نظر مخاطب را به خود جلب میکند. نمایش تصاویر گوناگون از خبرگزاریهای ایران، مستندات پخش شده در تلویزیون ایران و سخنرانیهای مختلف رئیسجمهور ایران تا انتهای مستند و به زبان فارسی تکرار میشود که در کنار بالا بردن جذابیت مستند شبهات زیادی هم در ذهن مخاطب فارسیزبان یا غیرفارسیزبان به وجود میآورد که نیاز به تأمل بیشتری دارد.

همانطور که در بالا ذکر شد این مستند درباره ویروس استاکسنت و نحوه شناسایی آن میباشد. نام اصلی این حمله «عملیات بازیهای المپیک»[۲] یا «حمله به نطنز»[۳] بوده است که اسم رمز برنامهای مشترک میان آمریکا و اسرائیل است علیه ایران که با تائید جورج بوش و باراک اوباما طراحی و اجرا شده است و این برنامه در نهادهای امنیتی سایبری آمریکا و اسرائیل یعنی NSA و بخش ۸۲۰۰ در سازمان اطلاعات سایبری اسرائیل با این نام شناخته میشود اما پس از شناسایی آن برای اینکه کدنویسان بتوانند در سراسر دنیا با یک نام واحد آنها بشناسند با استفاده از کلماتی که در کد باینری آن آمده است و اتصال آنها به هم نام Stuxnet را برای آن برگزیدند.

ویروس استاکسنت

استاکسنت ویروسی است که کد آن ۲۰ برابر بزرگتر از یک کد مخرب معمولی میباشد. کد این ویروس بسیار متراکم بوده و هر بخش از آن وظیفه خاصی را برعهده دارد اما بااینوجود هیچ باگ امنیتی در آن وجود نداشته و این یکی از ویژگیهای این کد بوده که توجه برنامهنویسان را به خود جلب کرده. چرا که کدی با این حجم و تراکم و با این میزان پیچیدگی و درعینحال بدون باگ امنیتی نمیتواند توسط یک یا چند نفر نوشته شده باشد و حتماً از حمایتهای دولتی برخوردار بوده است.

ازاینرو نام انتخابی برای این مستند دارای یک چنین استعارهای است که به نوعی به هر دو مفهوم اشاره دارد.

آغاز مستند

شروع مستند با نمایش تصاویری از شمای شهر تهران و تصاویر مربوط به یک مستند ایرانی در رابطه با ترور دانشمندان هستهای ایران میباشد که با صحبتهای یک مأمور اطلاعاتی موساد همراه است. سپس نمایش صحنههایی از یک مستند ایرانی که به بازسازی صحنههای ترور دانشمندان هستهای ایران پرداخته است به همراه سخنرانی رئیسجمهور وقت ایران (محمود احمدینژاد) نظر مخاطب را به خود جلب میکند. نمایش تصاویر گوناگون از خبرگزاریهای ایران، مستندات پخش شده در تلویزیون ایران و سخنرانیهای مختلف رئیسجمهور ایران تا انتهای مستند و به زبان فارسی تکرار میشود که در کنار بالا بردن جذابیت مستند شبهات زیادی هم در ذهن مخاطب فارسیزبان یا غیرفارسیزبان به وجود میآورد که نیاز به تأمل بیشتری دارد.

همانطور که در بالا ذکر شد این مستند درباره ویروس استاکسنت و نحوه شناسایی آن میباشد. نام اصلی این حمله «عملیات بازیهای المپیک»[۲] یا «حمله به نطنز»[۳] بوده است که اسم رمز برنامهای مشترک میان آمریکا و اسرائیل است علیه ایران که با تائید جورج بوش و باراک اوباما طراحی و اجرا شده است و این برنامه در نهادهای امنیتی سایبری آمریکا و اسرائیل یعنی NSA و بخش ۸۲۰۰ در سازمان اطلاعات سایبری اسرائیل با این نام شناخته میشود اما پس از شناسایی آن برای اینکه کدنویسان بتوانند در سراسر دنیا با یک نام واحد آنها بشناسند با استفاده از کلماتی که در کد باینری آن آمده است و اتصال آنها به هم نام Stuxnet را برای آن برگزیدند.

ویروس استاکسنت

استاکسنت ویروسی است که کد آن ۲۰ برابر بزرگتر از یک کد مخرب معمولی میباشد. کد این ویروس بسیار متراکم بوده و هر بخش از آن وظیفه خاصی را برعهده دارد اما بااینوجود هیچ باگ امنیتی در آن وجود نداشته و این یکی از ویژگیهای این کد بوده که توجه برنامهنویسان را به خود جلب کرده. چرا که کدی با این حجم و تراکم و با این میزان پیچیدگی و درعینحال بدون باگ امنیتی نمیتواند توسط یک یا چند نفر نوشته شده باشد و حتماً از حمایتهای دولتی برخوردار بوده است.

این ویروس از zero dayهای ناشناختهای استفاده میکند که عمل تکثیر و انتشار را به صورت خودکار و بدون نیاز به اجازه کاربر یا دستور اپراتور اجرا میکند. این ویروس برای حمله به سیستمهای [۴]SCADA و [۵]PLCهای شرکت زیمنس طراحی شده است. این سیستمها برای کاربردهای اتوماسیونسازی و کنترل و نظارت بر ابزارهای مکانیکی و الکترونیکی در صنایع مختلف مانند سیستمهای حملونقل، سیستمهای درمانی و پزشکی، سیستمهای مالی یا در کارخانهها، پالایشگاهها و سدها و بهطورکلی تمام زیرساختهای اساسی و حیاتی یک کشور مورد استفاده قرار میگیرند.

در نتیجه میتوان گفت که هدف ویروس استاکسنت تمام زیرساختهای اصلی در یک کشور بوده است. ازآنجاییکه در زیرساخت مراکز هستهای ایران از PLCهای شرکت زیمنس استفاده میشد، این ویروس برای حمله به این نوع PLCها و نوع خاصی از آنها یعنیstep7 Siemens طراحی شده است.

Worm ویروس استاکسنت از چهار zero day ناشناخته برای حمله استفاده میکند که این عدد برای یک کد مخرب بسیار عدد قابلتوجهی است چرا که هر ساله از میان میلیونها کد مخربی که یافت میشود تنها حدود ۱۲ zero day شناسایی میشود و این یکی دیگر از دلایلی است که گفته میشود این ویروس از حمایتهای یک یا چند دولت بهرهمند بوده است.

Worm ویروس استاکسنت از چهار zero day ناشناخته برای حمله استفاده میکند که این عدد برای یک کد مخرب بسیار عدد قابلتوجهی است چرا که هر ساله از میان میلیونها کد مخربی که یافت میشود تنها حدود ۱۲ zero day شناسایی میشود و این یکی دیگر از دلایلی است که گفته میشود این ویروس از حمایتهای یک یا چند دولت بهرهمند بوده است.

استاکسنت برای آلودهسازی سیستمهایی که با سیستمعامل ویندوز کار میکنند و سپس انتقال از طریق شبکه و در نهایت یافتن سری خاصی از PLCهای زیمنس و آلودهسازی آنها طراحی شده است و این طراحی به نحوی بوده است که تمام این مراحل به صورت خودکار و بدون نیاز به دستور اپراتور انجام میشود که از ویژگیهای یکتای این ویروس به حساب میآید. استاکسنت دارای سه ماژول اصلی میباشد:

worm

link file

rootkit

وظیفه ماژول worm آلودهسازی سیستم و ایجاد تمام زمینههای موردنیاز برای انتقال ویروس به دستگاه میباشد. ماژول link file وظیفه اجرای Wormهای پخش شده در هر قسمت را دارد و rootkit مسئول پنهانسازی این پروسهها و مخفی ماندن کد در سیستم میباشد.

worm

link file

rootkit

وظیفه ماژول worm آلودهسازی سیستم و ایجاد تمام زمینههای موردنیاز برای انتقال ویروس به دستگاه میباشد. ماژول link file وظیفه اجرای Wormهای پخش شده در هر قسمت را دارد و rootkit مسئول پنهانسازی این پروسهها و مخفی ماندن کد در سیستم میباشد.

برای دستیابی به دسترسی سطح پایین در ویندوز و همچنین مخفی ماندن در سیستم و با توجه به اینکه این کد دارای توان اجرایی در هر دو بخش User و Kernel در ویندوز است، استاکسنت باید بتواند خود را در قالب یک برنامه غیر مخرب و دارای گواهینامه دیجیتالی معتبر به ویندوز بشناسد در واقع باید بتواند از ماکروسافت برای فعالیتهای خود در ویندوز گواهینامه دریافت کند ازاینرو در قسمتی از کد آن گواهینامههای دیجیتالی معتبر مربوط به دو شرکت مشهور Realtek و JMicron به چشم میخورد.

در این مستند اشاره میشود که این گواهینامههای دیجیتال از طریق مأموران امنیتی از این شرکتها سرقت شده است اما با توجه به این موضوع که نوشتن این کد به دست سازمانی مانند NSA صورت گرفته است هیچ نیازی به دزدیدن این گواهینامهها وجود ندارد چرا که کلید خصوصی مورد نیاز برای تائید این گواهینامهها همه با تائید NSA تولید و به شرکتهای مختلف داده میشود پس تمام این کلیدهای خصوصی در نزد NSA میباشد و نیازی به سرقت آنها وجود ندارد بااینحال کدنویسانی که در داخل مستند از آنها گزارش گرفته شده است با تعجب بیان میکنند که سرقت این گواهینامهها بسیار کار دشواری است چرا که این گواهینامهها به دلیل اهمیت بسیار بالایی که دارند تحت حفاظتهای بسیار شدیدی قرار دارند و دسترسی به آنها بههیچعنوان ساده نیست و حتی میتوان گفت غیرممکن است.

طریقه نفوذ

استاکسنت برای ورود به یک سیستم از درگاه USB استفاده میکند. ازآنجاییکه سیستمهای واقع در راکتورهای هستهای ایران هیچگونه اتصالی به اینترنت نداشتند برای آلودهسازی این سیستمها، آمریکا و اسرائیل شرکتهایی که در حوزه ساخت PLC در ایران فعالیت داشتند را شناسایی کردند و از طریق آلودهسازی آنها ویروس استاکسنت را به درون سیستمهای هستهای ایران انتقال دادهاند. البته نباید از همکاری شرکت زیمنس با آمریکاییها و اسرائیلیها غافل شد.

طریقه نفوذ

استاکسنت برای ورود به یک سیستم از درگاه USB استفاده میکند. ازآنجاییکه سیستمهای واقع در راکتورهای هستهای ایران هیچگونه اتصالی به اینترنت نداشتند برای آلودهسازی این سیستمها، آمریکا و اسرائیل شرکتهایی که در حوزه ساخت PLC در ایران فعالیت داشتند را شناسایی کردند و از طریق آلودهسازی آنها ویروس استاکسنت را به درون سیستمهای هستهای ایران انتقال دادهاند. البته نباید از همکاری شرکت زیمنس با آمریکاییها و اسرائیلیها غافل شد.

باوجوداینکه از این موضوع در مستند حرفی زده نمیشود ولی سادهلوحی است که فکر کنیم زیمنس نام شرکتهایی که در ایران با او همکاری میکردند را در اختیار آمریکاییها قرار نداده است یا اینکه از مدل دقیق PLCهایی که در زیرساخت هستهای ایران مورد استفاده بوده است خبر نداشته است. درجایی از مستند گفته میشود که اعدادی در قسمتهایی از کد استاکسنت یافت میشد که برنامهنویسان نمیتوانستند تشخیص دهند این اعداد مربوط به چه میباشد تا اینکه مشخص میشود این اعداد نوع دقیق مدل PLCها و مبدلهای فرکانسیای است که در صنایع هستهای ایران استفاده میشود. اینکه این مدلها دقیقاً با مدلهای استفاده شده در زیرساختهای هستهای ایران یکی میباشد حاکی از آن است که هدف طراحان این کد کاملاً مشخص بوده و هدف آن تنها آلودهسازی زیرساختهای هستهای ایران و ایجاد یک اختلال در سیستمها نبوده بلکه هدف از بین بردن PLCهایی مشخص بوده که وظیفه کنترل چرخش سانتریفیوژهای هستهای را بر عهده داشتهاند لذا طراحان این برنامه اطلاع دقیق از نوع و مدل PLCها داشتند و به معنای واقعی یک جنگ نظامی سایبری علیه ایران طراحی کرده بودند.

استاکسنت تا زمانی که PLC مدنظر را پیدا نکند شروع به فعالیت نمیکند حتی اگر به سیستمی وارد شود و پس از جستجو متوجه شود که این سیستم ارتباطی با PLCهای مورد نظر ندارد خود را آنجا ساکن میکند و اجازه انتشار کرمها در آن سیستم را نمیدهد. در واقع استاکسنت طوری طراحی شده است که تنها روی سیستمهای SCADA که وظیفه نظارت و کنترل PLCها را بر عهده دارند عمل کند و انتشار یابد.

استاکسنت تا زمانی که PLC مدنظر را پیدا نکند شروع به فعالیت نمیکند حتی اگر به سیستمی وارد شود و پس از جستجو متوجه شود که این سیستم ارتباطی با PLCهای مورد نظر ندارد خود را آنجا ساکن میکند و اجازه انتشار کرمها در آن سیستم را نمیدهد. در واقع استاکسنت طوری طراحی شده است که تنها روی سیستمهای SCADA که وظیفه نظارت و کنترل PLCها را بر عهده دارند عمل کند و انتشار یابد.

در نتیجه زمانی که استاکسنت به سیستمی وارد میشود ابتدا چک میکند که آیا این سیستم یک سیستم SCADA است یا نه و اگر سیستم SCADA هست آیا سیستم SCADA ای است که برای کنترل PLCهای زیمنس به کار میرود؟ درصورتیکه پاسخ هر دو سؤال مثبت باشد شروع به تکثیر و فعالیت میکند در غیر این صورت در سیستم بدون فعالیت باقی میماند و به صورت خودکار خود را در تاریخ ۱۱ ژانویه ۲۰۰۹ پاکسازی میکند.

این مورد هم یکی دیگر از دلایل دولتی بودن این ویروس است چرا که ویروسی با این پیچیدگی فقط و فقط برای حمله به نوع بسیار خاصی از PLC طراحی شده است درحالیکه میتوانست به صورت گسترده روی سیستمهای کنترلی عمل کند. در نتیجه هدف از تولید این ویروس ضربه زدن به سیستمی خاص و کشوری خاص یعنی زیرساخت هستهای ایران بوده است درحالیکه یک گروه هکر با فرض اینکه توانایی نوشتن چنین کدی را هم داشته باشند از آن برای حمله به طیف گستردهای از زیرساختها استفاده میکنند نه یک سیستم خاص در یک کشور خاص. همچنین در میان کشورهایی که به این ویروس آلوده شدهاند ایران بالاتری درصد آلودگی (۶۰%) را دارا بوده است.

نکته جالب توجه دیگر تاریخ پاکسازی این ویروس است که در بالا ذکر شد و در بخشی از کد آن در نظر گرفته شده است تا در این تاریخ ویروس به صورت خودکار خود را از بین ببرد. دلیل این امر این است که این تاریخ درست چند روز قبل از انتصاب باراک اوباما به عنوان رئیسجمهور ایالات متحده است و ازآنجاییکه این ویروس یک برنامه دولتی بوده است از لحاظ قانونی برای ادامه کار خود به اجازه رئیسجمهور جدید نیازمند است. جالب است که این حمله طبق قوانین آمریکا مانند حمله اتمی حتماً باید با ابلاغ رئیسجمهور انجام شود. بهعبارتدیگر مقیاس این حمله برای آمریکا در حد یک حمله اتمی به حساب میآید.[۶]

ایران به عنوان هدف اصلی حمله

دلایل دیگری بهغیراز موارد ذکر شده وجود دارد که نشان میدهد این ویروس ویرانگر مختص ضربه زدن به تجهیزات هستهای ایران نوشته شده است. کدنویسانی که پس از فاش شدن استاکسنت بر روی آن تحقیق میکردند متوجه اعداد مرموزی در کد میشوند که برای آنها معنای خاصی نداشته است.

ایران به عنوان هدف اصلی حمله

دلایل دیگری بهغیراز موارد ذکر شده وجود دارد که نشان میدهد این ویروس ویرانگر مختص ضربه زدن به تجهیزات هستهای ایران نوشته شده است. کدنویسانی که پس از فاش شدن استاکسنت بر روی آن تحقیق میکردند متوجه اعداد مرموزی در کد میشوند که برای آنها معنای خاصی نداشته است.

پس از به اشتراک گذاشتن اطلاعات میان برنامهنویسان جهان، یک کدنویس هلندی متوجه میشود که بهاحتمالزیاد این اعداد بیانگر شماره سریال دستگاهی خاص میباشند. پس از تحقیق و بررسی مشخص میشود که این اعداد شماره سریال قطعههایی هستند که به عنوان مبدل فرکانسی به کار گرفته میشوند که چند شرکت بزرگ در جهان از آنها استفاده میکنند که یکی از آنها در ایران واقع شده است.

پس از تحقیقات بر روی این دستگاهها و شرکتهای تولیدکننده آنها کارشناسان متوجه میشوند این دستگاهها مورد تائید کمیسیون تنظیم مقررات هستهای ایران هستند و از آنجا درمیابند که این تجهیزات مرتبط با صنعت هستهای ایران هستند.

از طرف دیگر در مستند آمده است که رالف لنجر[۷] مشاور امنیتی سیستمهای کنترلی[۸] در ایالات متحده آمریکا به همراه تیم خود همزمان بر روی ویروس استاکسنت در حال کار بودند. آنها با بررسی عکسهایی که توسط خبرگزاریهای ایران در سال ۱۳۸۷ از بازدید رئیسجمهور وقت ایران از تجهیزات هستهای گرفته شده بود به نتایج ارزشمندی دست پیدا میکنند. آنها با بررسی عکسهایی که در آنها بخشی از صفحه مانیتور کارکنان انرژی اتمی مشخص است و با استفاده از فناوریهای پردازش تصویر و افزایش کیفیت عکسها اطلاعات ریزی در رابطه با چینش سانتریفیوژهای نطنز به دست میآورند.

از طرف دیگر در مستند آمده است که رالف لنجر[۷] مشاور امنیتی سیستمهای کنترلی[۸] در ایالات متحده آمریکا به همراه تیم خود همزمان بر روی ویروس استاکسنت در حال کار بودند. آنها با بررسی عکسهایی که توسط خبرگزاریهای ایران در سال ۱۳۸۷ از بازدید رئیسجمهور وقت ایران از تجهیزات هستهای گرفته شده بود به نتایج ارزشمندی دست پیدا میکنند. آنها با بررسی عکسهایی که در آنها بخشی از صفحه مانیتور کارکنان انرژی اتمی مشخص است و با استفاده از فناوریهای پردازش تصویر و افزایش کیفیت عکسها اطلاعات ریزی در رابطه با چینش سانتریفیوژهای نطنز به دست میآورند.

آنها متوجه میشوند که سانتریفیوژها در ۶ ردیف قرار دارند که در هر ردیف ۱۶۴ سانتریفیوژ جای گرفته است. این اطلاعات با بخشی از کد ویروس استاکسنت کاملاً منطبق بوده است که نشانگر این موضوع بوده است که این بخش از کد برای حمله به سیستمی طراحی شده است که دارای ۶ بخش است و در هر بخش ۱۶۴ شیء وجود دارد.

استاکسنت انقلابی در کدنویسی

استاکسنت یک انقلاب جدید در نوشتن کدهای مخرب بوجود آورده است. تا قبل از نوشته شدن استاکسنت، ویروسها برای انجام عملیاتهای خود و اینکه در هر مرحله چه واکنشی نشان دهند یا دقیقاً چه زمانی چه عملیاتی را آغاز کنند از اپراتور دستور میگرفتند اما استاکسنت طوری طراحی شده بود که به محض وارد شدن به نطنز تمام عملیات را به صورت خودکار مدیریت کند. یعنی تمام منطقهایی که برای حمله کردن و رسیدن به هدف موردنظر نیاز دارد را در کد آن آورده بودند و به محض وارد شدن به سیستمها خود ویروس شروع به تصمیمگیری میکند.

استاکسنت انقلابی در کدنویسی

استاکسنت یک انقلاب جدید در نوشتن کدهای مخرب بوجود آورده است. تا قبل از نوشته شدن استاکسنت، ویروسها برای انجام عملیاتهای خود و اینکه در هر مرحله چه واکنشی نشان دهند یا دقیقاً چه زمانی چه عملیاتی را آغاز کنند از اپراتور دستور میگرفتند اما استاکسنت طوری طراحی شده بود که به محض وارد شدن به نطنز تمام عملیات را به صورت خودکار مدیریت کند. یعنی تمام منطقهایی که برای حمله کردن و رسیدن به هدف موردنظر نیاز دارد را در کد آن آورده بودند و به محض وارد شدن به سیستمها خود ویروس شروع به تصمیمگیری میکند.

اینکه آیا مکانی که در آن قرار دارد نطنز است یا نه؟ سیستمی که به آن وارد شده است ارتباطی با PLCها دارد یا نه؟ آیا PLCهای کنترل شده توسط این سیستم از همان نوع مشخص شدهاند یا نه؟ و بسیاری سؤالات دیگر که ویروس به صورت خودکار به دنبال پاسخهای آنها میگردد و درصورتیکه اطمینان حاصل نماید که به سیستم مورد نظر رسیده است شروع به انجام عملیات میکند.

دو سازمان امنیتی موساد و CIA در انتقال ویروس استاکسنت به داخل نطنز نقش داشتند که با توجه به گفتههای مسئولین آمریکایی در مستند موساد در این میان از نقش پررنگتری برخوردار بوده است. ازآنجاکه سیستمهای داخل نطنز به اینترنت متصل نبودند امکان این امر که ویروس به صورت آنلاین با اپراتور در تماس باشد وجود نداشته و به همین دلیل باید قدرت تصمیمگیری خودکار در مراحل مختلف عملیات در کد آن نوشته میشد.

دوره کمون و نحوه آسیبرسانی

استاکسنت پس از وارد شدن به نطنز به مدت ۱۳ روز بدون فعالیت در آنجا باقی میماند زیرا زمان لازم برای پرکردن سانتریفیوژها با اورانیوم و آغاز پروسه غنیسازی ۱۳ روز زمان میبرد و این ویروس طوری طراحی شده است که زمانی که سانتریفیوژها خالی هستند یا حتی در زمان آغاز پروسه غنیسازی هستند کار خود را شروع نکند بلکه در میان پروسه غنیسازی شروع به فعالیت کند که بیشترین خسارت را به سیستمها وارد کند.

دوره کمون و نحوه آسیبرسانی

استاکسنت پس از وارد شدن به نطنز به مدت ۱۳ روز بدون فعالیت در آنجا باقی میماند زیرا زمان لازم برای پرکردن سانتریفیوژها با اورانیوم و آغاز پروسه غنیسازی ۱۳ روز زمان میبرد و این ویروس طوری طراحی شده است که زمانی که سانتریفیوژها خالی هستند یا حتی در زمان آغاز پروسه غنیسازی هستند کار خود را شروع نکند بلکه در میان پروسه غنیسازی شروع به فعالیت کند که بیشترین خسارت را به سیستمها وارد کند.

در طول این ۱۳ روز استاکسنت بدون فعالیت پروسههایی که در نطنز تا قبل از مرحله آغاز غنیسازی صورت میگرفته را ضبط میکند. سانتریفیوژها برای چرخش به یک روتور متصل هستند که سرعت چرخش این روتور توسط PLCها کنترل میشود و سیستمهای SCADA در اتاق کنترل تمام پروسههای صورت گرفته توسط این PLCها را مانیتور میکنند. پس از آغاز پروسه غنیسازی سرعت چرخش سانتریفیوژها به ۳۰۰ متر بر ثانیه یعنی سرعتی معادل سرعت صوت خواهد رسید.

ازآنجاییکه لولههای داخل ساتریفیوژها به صورت کامل راست نبوده و دارای خمیدگی هستند و شکلی شبیه به موز دارند باید بسیار کنترل شده چرخانده شوند زیرا که هر گونه تداخلی در چرخش آنها باعث از بین رفتن تعادل آنها میشود و در نهایت انفجار آنها را در پی خواهد داشت. کاری که ویروس استاکسنت با روتورهای سانتریفیوژها میکند این است که ابتدا سرعت آنها را از ۶۵۰۰۰ دور در دقیقه به ۸۰۰۰۰ دور میرساند و سپس به صورت دفعی سرعت آنها را تا حد توقف پایین میآورد و این امر با توجه به ساختار فیزیکی سانتریفیوژها که در بالا ذکر شد باعث انفجار آنها میشود.

برای تصور بهتر این واقعه میتوان به مثال یک فرفره اشاره کرد که در زمان ایستادن شروع به لنگر انداختن میکند و هرچه سرعت آن کمتر میشود لنگر بیشتری میاندازد تا اینکه کاملاً از حرکت بایستد. عملی دقیقاً مشابه به این در سانتریفیوژها اتفاق میافتد که به همین دلیل لولهها با جداره خارجی برخورد کرده و منفجر میشوند. در طول این پروسه اپراتورها در اتاق کنترل صدای بسیار شدیدی از سانتریفیوژها میشنوند که مشابه صدای موتور یک جت جنگنده میباشد اما دستگاههای SCADA که روبهروی آنها هستند گزارشی از خرابی نشان نمیدهند زیرا که ویروس استاکسنت گزارشهای قدیمیای که از قبل ضبط کرده است را برای آنها میفرستد و درنتیجه آنها هیچگونه اخطاری از سمت PLCها دریافت نمیکنند اما ازآنجاکه این صدا بسیار غیرمعمول است حتماً اپراتورها را به این فکر میاندازد که به صورت دستی سانتریفیوژها را خاموش کنند اما ویروس استاکسنت اجازه این کار را هم به آنها نمیدهد و از رسیدن فرمان توقف به PLCتا جلوگیری میکند.

استاکسنت به بهترین شکل ممکن نوشته شده است اما ازآنجاییکه به دنیای بیرون از نطنز دسترسی ندارد قادر به فرستادن گزارش به فرماندهان خود نیز نمیباشد و اینجاست که نقش بازرسان انرژی اتمی پررنگ میشود. بازرسان پس از بازدیدهای دورهای خود از نطنز تمام اتفاقات رخ داده در آنجا را در گزارشهای خود میآورند و در نتیجه آمریکا به راحتی متوجه میشود که عملیات او با موفقیت انجام شده و طبق برنامه در حال پیشروی است.

سازمانهای امنیتی ایفا کننده نقش در این حمله

طبق آنچه در این مستند بیان میشود سازمانهای امنیتی کشورهای مختلفی در ساخت این ویروس نقش داشتند از جمله NSA (آژانس امنیت ملی آمریکا)، US Cyber Command (فرماندهی سایبری آمریکا)، CIA (آژانس اطلاعات مرکزی آمریکا)، بخش مختص به ایران در GCHQ (سرفرماندهی ارتباطات دولتی بریتانیا) و بخش ۸۲۰۰ در سازمان اطلاعات سایبری اسرائیل که بزرگترین بخش در این سازمان میباشد و مسئولیت اجرایی پروژههای سایبری را بر عهده دارد. بخش [۹]TAO در آژانس امنیت ملی آمریکا و بخش ROC۱۰ که مرکز فرماندهی TAO در ساختمان مرکزی NSA واقع در مریلند است به صورت مستقیم در نوشتن استاکسنت نقش ایفا میکردند.

استاکسنت به بهترین شکل ممکن نوشته شده است اما ازآنجاییکه به دنیای بیرون از نطنز دسترسی ندارد قادر به فرستادن گزارش به فرماندهان خود نیز نمیباشد و اینجاست که نقش بازرسان انرژی اتمی پررنگ میشود. بازرسان پس از بازدیدهای دورهای خود از نطنز تمام اتفاقات رخ داده در آنجا را در گزارشهای خود میآورند و در نتیجه آمریکا به راحتی متوجه میشود که عملیات او با موفقیت انجام شده و طبق برنامه در حال پیشروی است.

سازمانهای امنیتی ایفا کننده نقش در این حمله

طبق آنچه در این مستند بیان میشود سازمانهای امنیتی کشورهای مختلفی در ساخت این ویروس نقش داشتند از جمله NSA (آژانس امنیت ملی آمریکا)، US Cyber Command (فرماندهی سایبری آمریکا)، CIA (آژانس اطلاعات مرکزی آمریکا)، بخش مختص به ایران در GCHQ (سرفرماندهی ارتباطات دولتی بریتانیا) و بخش ۸۲۰۰ در سازمان اطلاعات سایبری اسرائیل که بزرگترین بخش در این سازمان میباشد و مسئولیت اجرایی پروژههای سایبری را بر عهده دارد. بخش [۹]TAO در آژانس امنیت ملی آمریکا و بخش ROC۱۰ که مرکز فرماندهی TAO در ساختمان مرکزی NSA واقع در مریلند است به صورت مستقیم در نوشتن استاکسنت نقش ایفا میکردند.

TAO واحد «طراحی عملیات و گردآوری اطلاعات جنگ سایبری» در NSA میباشد و بخش ROC مسئول حمله به رایانهها از طریق شبکههایی مانند اینترنت و جاسوسی از آنها یا جاسازی برنامههای مخرب و جاسوسی در آنها میباشد. به زبان سادهتر میتوان گفت که هکرهای NSA در بخش ROC کار میکنند و پیادهسازی عملیاتهایی که اطلاعات مورد نیاز برای انجام آنها توسط TAO جمعآوری شده را از راه دور پیگیری کرده و آنها را تا آخرین مرحله اجرایی به پیش میبرند.

جمعبندی

با توجه به آنچه که گفته شد این مستند سعی داشته است تا در عین پردهبرداری از یکی دیگر از جنایات ایالاتمتحده آمریکا به بزرگنمایی در رابطه با قدرت سایبری این کشور بپردازد. این مستند به گونهای ساخته شده است که بیننده در انتها به صورت ناخودآگاه خود را در برابر نیروی سایبری آمریکا مستأصل ببیند.

جمعبندی

با توجه به آنچه که گفته شد این مستند سعی داشته است تا در عین پردهبرداری از یکی دیگر از جنایات ایالاتمتحده آمریکا به بزرگنمایی در رابطه با قدرت سایبری این کشور بپردازد. این مستند به گونهای ساخته شده است که بیننده در انتها به صورت ناخودآگاه خود را در برابر نیروی سایبری آمریکا مستأصل ببیند.

درصورتیکه باید توجه داشته باشیم آمریکا با استفاده از همین ابزار رسانه است که خود را در چشم جهانیان بزرگ کرده است. بیش از زمان این مستند در چگونگی حمله استاکسنت و طراحی عملیات مربوط به آن صرف میشود تا در انتهای آن به عملیات Nitro Zeus اشاره شود و حال که بیننده مبهوت توان سایبری آمریکا در ساخت استاکسنت است به او گفته میشود که عملیات Nitro Zeus از قدرتی چند برابر قدرت استاکسنت برخوردار است درحالیکه بهتر است بدانیم چند ماه پس از حمله استاکسنت آمریکا ویروس دیگری با نام Flame را وارد تجهیزات صنعتی ایران کرد و با وجود اینکه به گفته خود مقامات آمریکایی از پیچیدگی و قدرت بیشتری نسبت به استاکسنت برخوردار بود نتوانست کوچکترین ضربهای به تجهیزات ایرانی وارد کند که این نشان از قدرت بازدارندگی سایبری ایران و همچنین نتیجه بومیسازی قطعات هستهای دارد که در این مستند هیچ اشارهای در این رابطه نشده است.

با توجه به گفته مقامات آمریکایی برنامه Nitro Zeus یک برنامه جامع و کامل برای حمله سایبری به تمام زیرساختهای حساس ایران مانند حملونقل، نیروگاههای تأمینکننده آب و برق و سیستم تصفیه آب میباشد که در صورت به نتیجه نرسیدن مذاکرات هستهای به عنوان اهرم فشار علیه آن استفاده شود.[۱۱] حمله استاکسنت به زیرساخت هستهای ایران بخشی از این برنامه بوده است. همانطور که بارها و بارها از زبان آمریکاییها گزینههای نظامی علیه ایران مطرح شده و تا به امروز نهتنها هیچ تهدیدی در این زمینه متوجه کشور ما نبوده است بلکه بارها و بارها در جنگهای نیابتی میان ایران و آمریکا در منطقه، شکستهایی سختی بر آنها تحمیل کردهایم، این بار نیز آمریکاییها با این مستند از گزینههای سایبری روی میز صحبت میکنند.

بهطورکلی آنچه که باید در این مستند به آن توجه شود عبارت است از:

آمریکاییها با زبان خود اعتراف میکنند که برای متوقف سازی پروژه هستهای ایران از هیچ تلاشی دریغ نکردهاند و در این مسیر از تمام ابزارهای ممکن اعم از ترور دانشمندان هستهای، تحریم، حمله سایبری و دیگر اهرمهای فشار استفاده کردهاند.

بهطورکلی آنچه که باید در این مستند به آن توجه شود عبارت است از:

آمریکاییها با زبان خود اعتراف میکنند که برای متوقف سازی پروژه هستهای ایران از هیچ تلاشی دریغ نکردهاند و در این مسیر از تمام ابزارهای ممکن اعم از ترور دانشمندان هستهای، تحریم، حمله سایبری و دیگر اهرمهای فشار استفاده کردهاند.

ابعاد این حمله سایبری در حد یک جنگ هستهای علیه ایران محسوب میشود به دو دلیل:الف) طبق قانون اساسی آمریکا این نوع حمله مانند حمله اتمی نیاز به دستور مستقیم از سوی رئیسجمهور آمریکا دارد. ب) حمله به تأسیسات اتمی، بهعنوانمثال انفجار در یک راکتور هستهای، میتواند پیامدها و خساراتی در حد حمله با بمب اتمی در پی داشته باشد.

حتی در قانون اساسی کشور آمریکا آمده است که هرگونه حمله سایبری به زیرساختهای حیاتی این کشور به عنوان اعلام جنگ علیه این کشور و تعرض به خاک آن تلقی میشود و آمریکا میتواند به صورت حمله نظامی و حتی اتمی به آن پاسخ دهد. همچنین دادگاههای بینالمللی نیز این قانون را پذیرفته و این حق را برای آن قائل هستند لذا ایران میتواند در دادگاههای بینالمللی از آمریکا بابت این موضوع شکایت کند و از آن درخواست خسارت نماید یا در قانون اساسی خود نیز برای این موضوع قانونی جدید تصویب کند.

به نهادهای جهانی مانند سازمان ملل یا آژانس بینالمللی انرژی اتمی نباید اعتماد کرد چرا که این نهادها در ظاهر بی طرف هستند اما در عمل تحت سلطه ابرقدرتها و مستکبران جهان بالاخص ایالات متحده آمریکا هستند و در راستای اهداف آنها حرکت میکنند.

آسیبپذیریهای سایبری ایران جدی است و باید به صورت کامل شناسایی و رفع شود. همانطور که بومیسازی در تجهیزات هستهای، حملات بعدی دشمن مانند Flame را خنثی کرد، در حوزه سایبری نیز نیاز به بومیسازی در سطح زیرساختهای شبکهای وجود دارد، مانند طراحی پروتکلهای جدید ارتباطی برای جایگزینی با پروتکلهایی نظیر TCP\IP.

باید توجه داشته باشیم که دشمن از آسیبرسانی به صورت جنگ سخت نظامی به جنگهای نیمهسخت و نرم از جمله جنگ اقتصادی و سایبری روی آورده است و در آینده بیشتر با این جنگها سروکار خواهیم داشت و باید کشور را مانند حوزه سخت نظامی در این حوزهها نیز توانمند سازیم.

توان سایبری به عنوان یک اصل بازدارندگی و اهرمی برای فشار بر کشورهایی که در این حوزه ضعیفتر هستند به حساب میآید و کشورهای پیشرو در این حوزه به راحتی از آن برای اعمال قدرت خود و زورگویی به کشورهای دیگر استفاده خواهند کرد ازاینرو کشورهایی نظیر آمریکا سرمایهگذاریهای کلانی در این بخش کرده و میکنند تا نتیجه آن را در سالهای آینده برداشت نمایند.

امروزه با وجود گسترش فضای سایبر و امکانات متعددی که این فضا در اختیار بشر قرار داده است نوع تهدیدات آن نیز گسترش پیدا کرده است و امروزه توان سایبری به عنوان نیروی چهارم نظامی در ارتشهای دنیا در کنار نیروی زمینی، دریایی و هوایی آنها به حساب میآید. لذا در آینده کمتر شاهد درگیری مستقیم میان کشورها خواهیم بود و جنگهای آینده بیشتر به صورت جنگهای نیمه سخت و نرم خواهد بود.

جنگهایی از قبیل جنگ ارزی، جنگ رسانهای، جنگ فرهنگی و جنگ سایبری. اگر روزی برای به زانو درآوردن دشمنی مانند ژاپن نیاز به بمباران اتمی هیروشیما و ناکازاکی بود امروزه نسخه جدید آن یعنی استاکسنت برای این امر استفاده میشود که علاوه بر هزینه کمتر از کارایی بیشتری نیز برخوردار بوده و هیچگونه اثری از خود به جای نمیگذارد و میتوان با یک کلیک لطمههای جبرانناپذیری به دشمن وارد ساخت.

حال که دشمن برای به زانو درآوردن ایران از هیچ ظلمی دریغ نکرده است و به گفته رئیس سابق آژانس امنیت ملی آن در این مستند، آمریکا برای پای میز مذاکره نشاندن ایران دست به چنین اقدامی زده است، آیا مذاکره با چنین دشمنی رواست؟

باید به این نکته دقت داشت که جنگ سایبری ابعاد گوناگونی دارد و حمله استاکسنت را میتوان در دسته حملات سایبری سخت قرار داد. هم اکنون علاوه بر بعد سخت سایبر ما درگیر جنگ نرم در این فضا نیز هستیم. جنگ فرهنگیای که ایالات متحده با استفاده از رسانههایی مانند اینترنت، شبکههای اجتماعی، فیلمهای هالیوودی و … علیه دنیا و بالاخص ایران شروع کرده است به مراتب صدمههای شدیدتری نسبت به جنگ سخت سایبری این کشور خواهد داشت و همانطور که امروز ما به حول قوه الهی در زمینه سخت سایبری موفقیتهای چشمگیری داشتیم باید با همت دو چندان خود را برای جنگ در عرصه نرم سایبری نیز آماده کنیم.

پینوشت:

[۱] Alex Gibney

[۲] Olympic Games Operation

[۳] Natanz Attack

[۴] supervisory control and data acquisition

[۵] Programmable logic control

[۶] سند presidential policy directive در اسناد ضمیمه شده

[۷] Ralph langer

[۸] CONTROL SYSTEM SECURITY CONSULTANT

[۹] Tailored Access Operation

[۱۰] Remote Operation Center

[۱۱] اخبار نیویورکتایمز موجود در اسناد ضمیمه

حال که دشمن برای به زانو درآوردن ایران از هیچ ظلمی دریغ نکرده است و به گفته رئیس سابق آژانس امنیت ملی آن در این مستند، آمریکا برای پای میز مذاکره نشاندن ایران دست به چنین اقدامی زده است، آیا مذاکره با چنین دشمنی رواست؟

باید به این نکته دقت داشت که جنگ سایبری ابعاد گوناگونی دارد و حمله استاکسنت را میتوان در دسته حملات سایبری سخت قرار داد. هم اکنون علاوه بر بعد سخت سایبر ما درگیر جنگ نرم در این فضا نیز هستیم. جنگ فرهنگیای که ایالات متحده با استفاده از رسانههایی مانند اینترنت، شبکههای اجتماعی، فیلمهای هالیوودی و … علیه دنیا و بالاخص ایران شروع کرده است به مراتب صدمههای شدیدتری نسبت به جنگ سخت سایبری این کشور خواهد داشت و همانطور که امروز ما به حول قوه الهی در زمینه سخت سایبری موفقیتهای چشمگیری داشتیم باید با همت دو چندان خود را برای جنگ در عرصه نرم سایبری نیز آماده کنیم.

پینوشت:

[۱] Alex Gibney

[۲] Olympic Games Operation

[۳] Natanz Attack

[۴] supervisory control and data acquisition

[۵] Programmable logic control

[۶] سند presidential policy directive در اسناد ضمیمه شده

[۷] Ralph langer

[۸] CONTROL SYSTEM SECURITY CONSULTANT

[۹] Tailored Access Operation

[۱۰] Remote Operation Center

[۱۱] اخبار نیویورکتایمز موجود در اسناد ضمیمه

منبع: بررسی و شفاف سازی آژانس امنیت ملی آمریکا